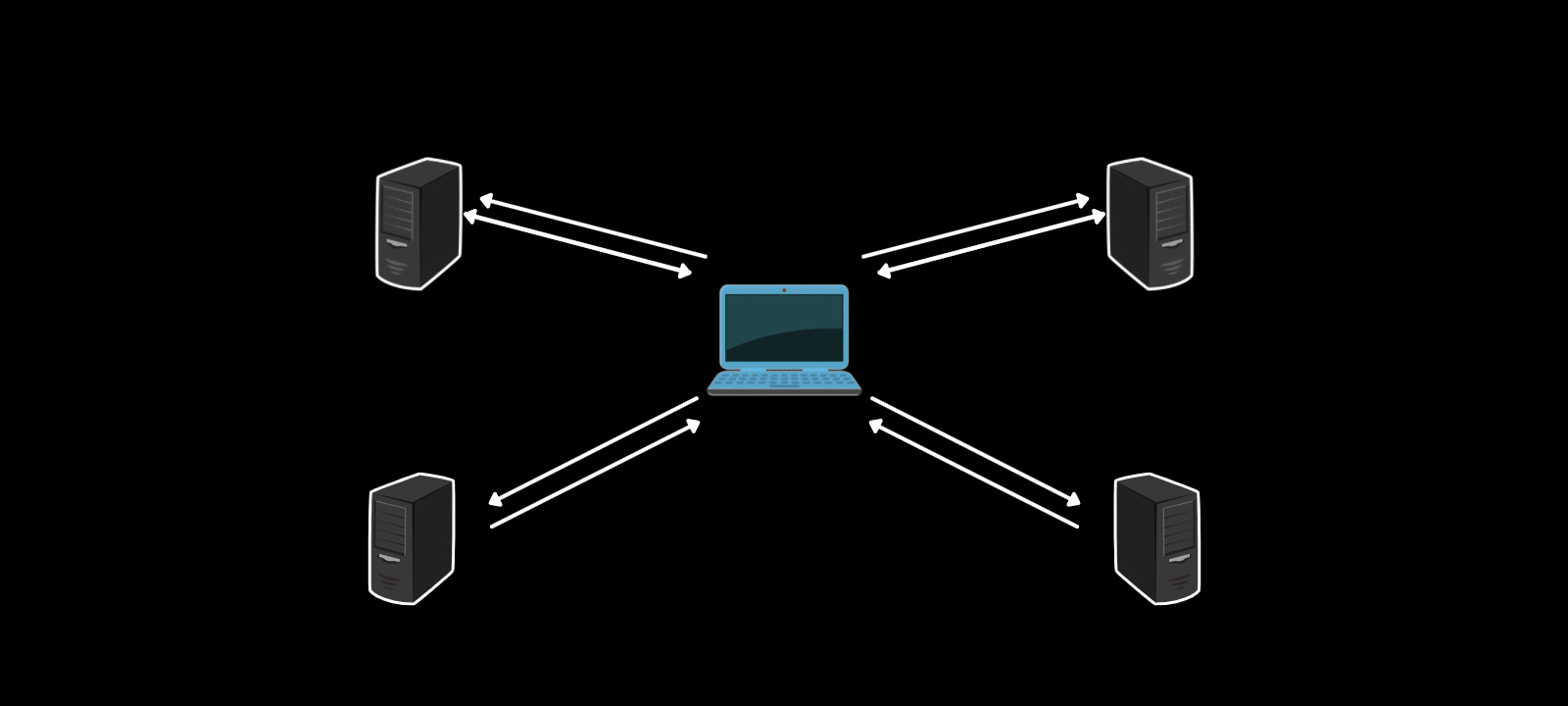

Сетевая инфраструктура с контроллером домена Active Directory удобна, поскольку позволяет системным администраторам гибко настраивать привилегии, разрешения, ограничения, а также политики для всех пользователей сети, централизовать управление полномочиями, общими ресурсами, резервным копированием. Но популярность технологии неизбежно влечет за собой интерес к ней со стороны хакеров, стремящихся проникнуть в сеть с различными целями — включая использование скомпрометированных ресурсов и хищение критической информации.

Это книга позволит тебе:

- узнать, как выполнять разведку в сетях Active Directory;

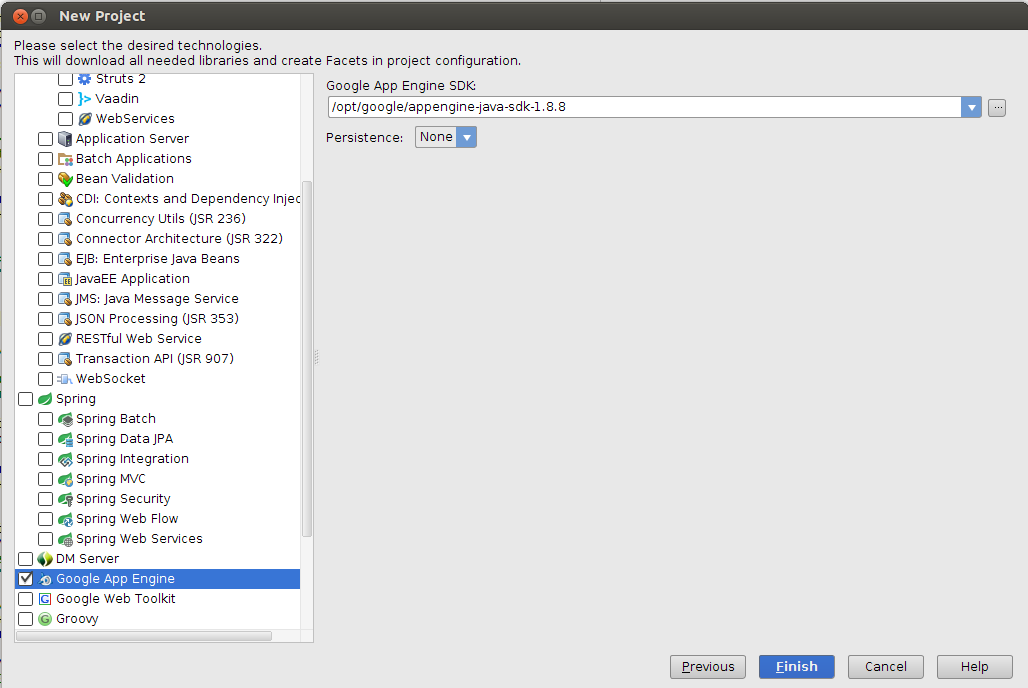

- научиться использовать самый современный инструментарий при атаке на домен;

- изучить актуальные методы повышения привилегий в сетях с контроллером домена;

- освоить методы бокового перемещения в сети Active Directory;

- изучить технологии поиска и сбора критически важных данных;

- узнать эффективные способы уклониться от обнаружения и сохранить доступ в случае активного противодействия атаке.

Книга нацелена на системных администраторов, пентестеров, специалистов в области защиты данных и инженеров по информационной безопасности. Это не учебник по взлому, а профессиональный взгляд на проблему безопасности Active Directory с точки зрения практикующего исследователя Red Team, специализирующегося на изучении защищенности сетей.

Книга заинтересует всех, кто желает лучше обезопасить свой сетевой периметр от вторжений, получить исчерпывающее представление о возможных векторах атак, а также найти эффективные способы противодействия им. Материалы книги помогут пентестерам освоить самый современный инструментарий для тестирования защищенности сетевых периметров и в подробностях изучить методологию этого тестирования.

Скачать:

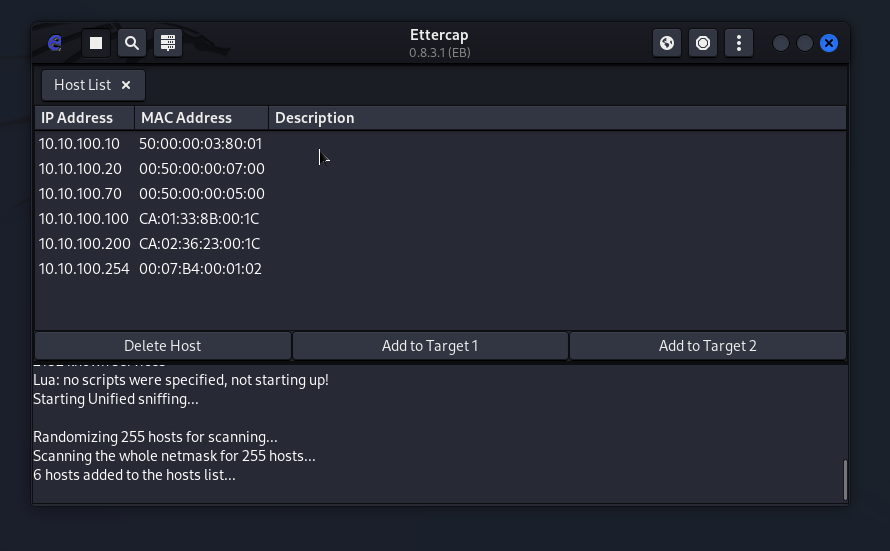

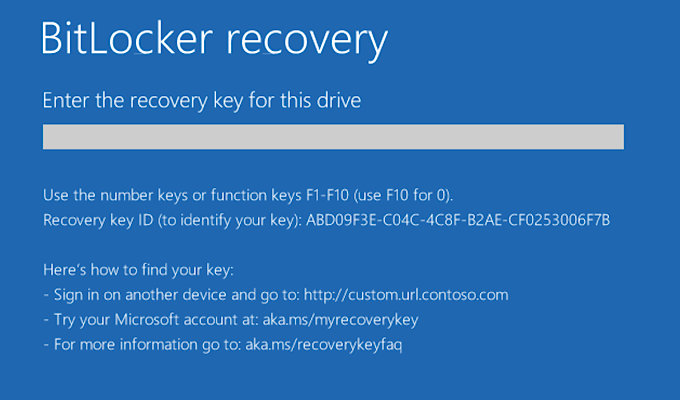

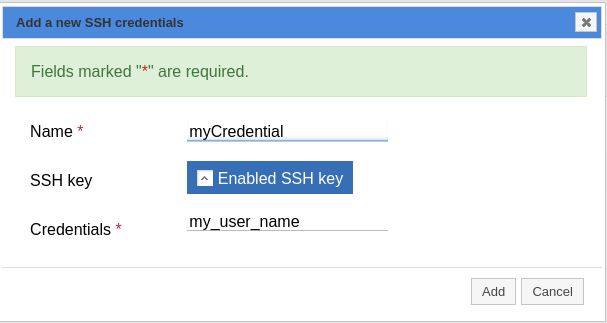

Скриншоты:

Важно:

Все статьи и материал на сайте размещаются из свободных источников. Приносим свои глубочайшие извинения, если Ваша статья или материал была опубликована без Вашего на то согласия.

Напишите нам, и мы в срочном порядке примем меры.