Содержание статьи

Какое-то время назад мой друг Jupiter предложил вместе разобрать алгоритм лицензирования Total’а. Пораскинув мозгами, мы написали генератор лицензии — файлов-ключей. И все было бы замечательно, если бы не присутствие в основе алгоритма лицензирования криптосистемы с открытым ключом — LUC. И ключи, разумеется, для успешного прохождения лицензирования нужно знать.

LUC — это похожая на RSA криптосистема. Ее отличие от RSA заключается в использовании последовательностей Люка вместо возведения в степень. Как и для RSA, для генерации закрытого ключа необходимо знать множители (P и Q), которые можно получить через факторизацию модуля (N). Но в нашем случае длина модуля — 832 бита. Естественно, ни у меня, ни у Jupiter’а таких вычислительных мощностей нет. А на квантовый компьютер мы еще денег не накопили. 🙂

Как повлияло бы на описанную атаку увеличение модуля (N) до 2048 бит?

- Увеличило бы время атаки вдвое

- Сделало бы атаку невозможной за разумное время

- Никак не повлияло бы

Для решения этой проблемы мы сами сгенерируем приватный и публичный ключ криптоалгоритма LUC. Приватным зашифруем лицензию, публичным программа будет расшифровывать лицензию. А чтобы публичный ключ проходил, мы пропатчим его в памяти.

Помимо LUC, в Total’е присутствуют механизмы самозащиты, защита от модификации исполняемого файла. Можно, конечно, хардкорно запатчить файл, но это как раз и есть «костыль», который лишает обход защиты универсальности.

Что делаем?

Наша задача — заменить модуль (N) в исполняемом файле программы, не нарушая его целостности. Тогда наш сгенерированный файл ключа будет верно расшифрован и программа будет зарегистрирована.

Существует два варианта решения данной задачи:

- Написать загрузчики для х86- и х64-версий программы (Loader).

- Написать proxy DLL, которые будут выполнять ту же функцию, что и загрузчики.

Оба варианта позволяют беспрепятственно обновлять программу. Но я выбираю второй вариант, он более удобный. В этом варианте не нужно будет исправлять пути в свойствах ярлыков программы с исполняемого файла Total’а на наш лоадер. Достаточно просто скопировать DLL’ки и файл ключа в папку с установленной программой.

Инструменты

x64dbg— отладчик;masm x32— компилятор;masm x64— компилятор;wincmd.key— ключ для программы, сгенерированный моим с Jupiter’ом кейгеном.

Процесс

Что делает proxy DLL?

- Устанавливает локальный прокси для эмуляции лицензирования онлайн

- Перенаправляет вызовы функций оригинальной DLL через себя, подменяя используемые для проверки лицензии

- Запускается во втором кольце защиты, подменяя указатель на лицензионный ключ

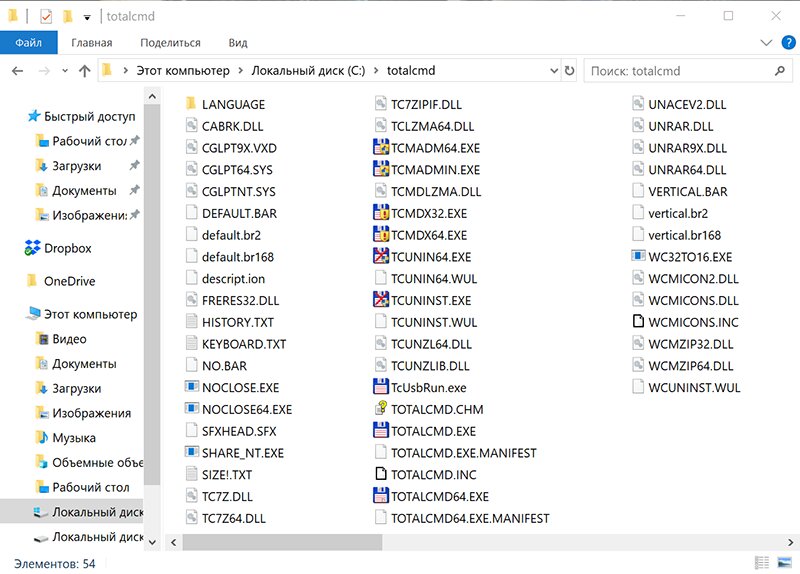

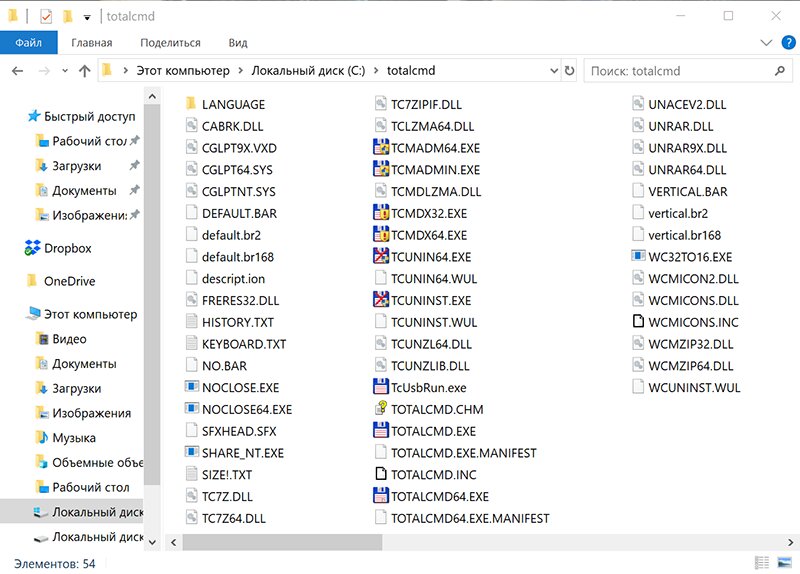

Я скачал с официального сайта последнюю бета-версию, включающую в себя обе версии программы (х86 и х64). Установил в директорию, которую предложил инсталлятор (C:\totalcmd).

Xakep #231. Мессенджеры

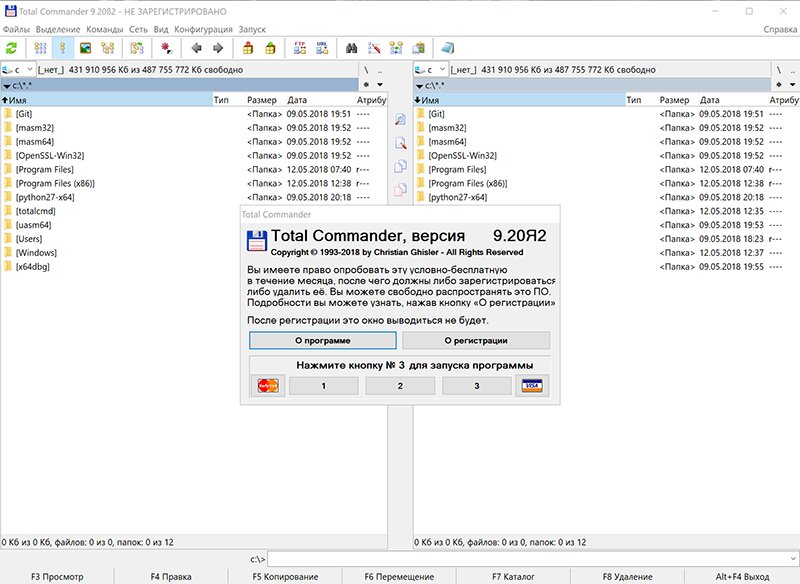

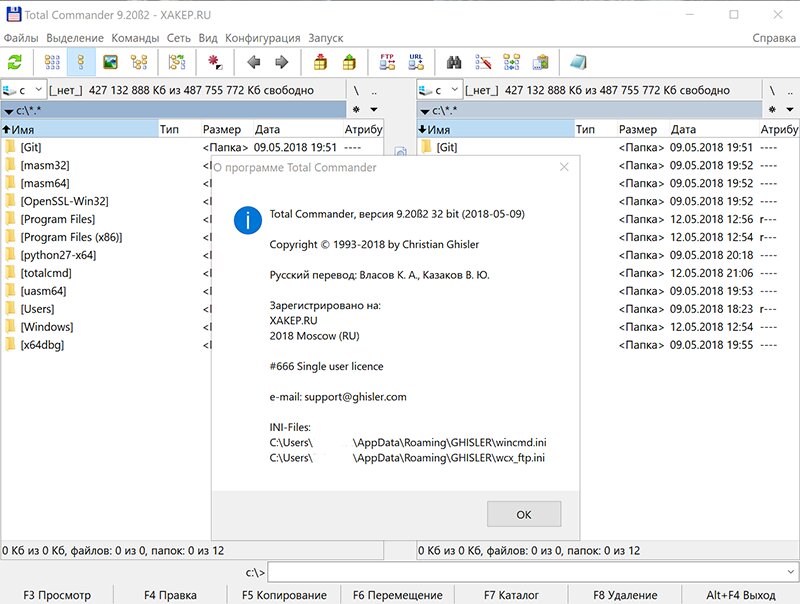

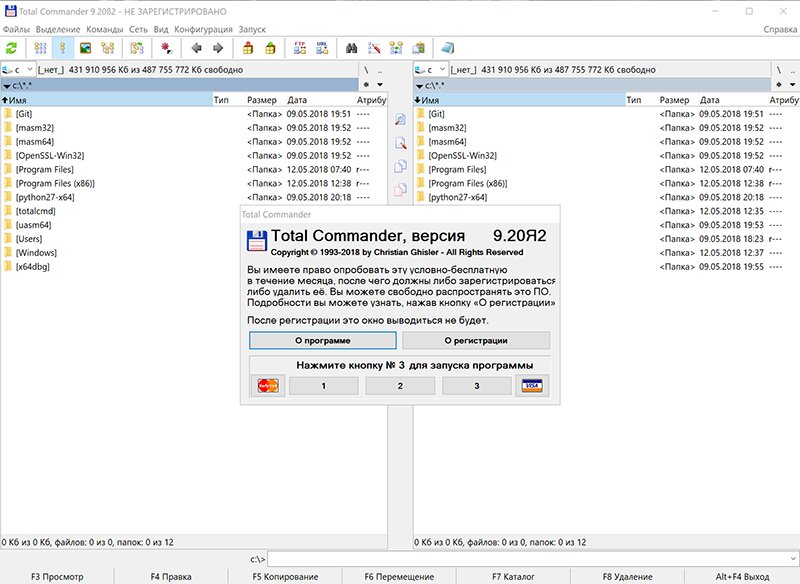

Теперь запускаем на выбор TOTALCMD.EXE или TOTALCMD64.EXE, без разницы. Получаем вот такое окно.

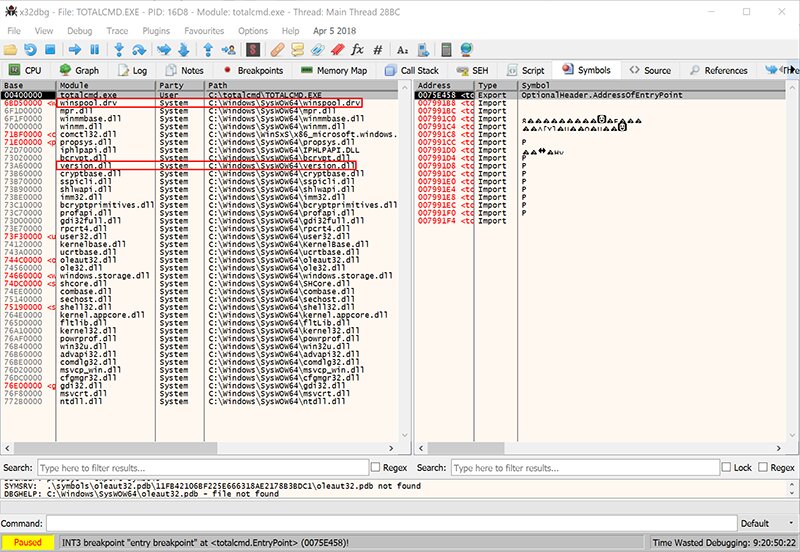

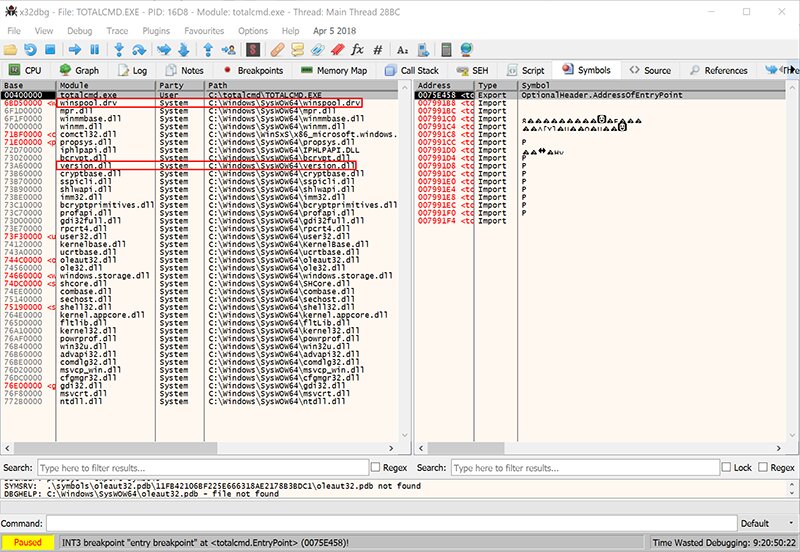

Это было ожидаемо. 😉 Теперь запускаем Total под отладчиком и заходим в закладку Symbols.

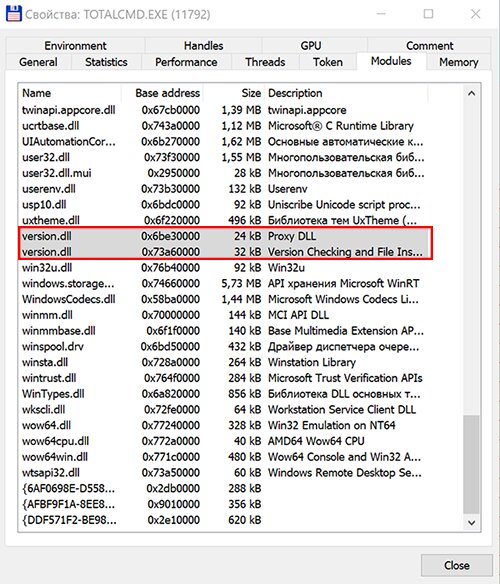

В левой половине окна видим загруженные в память процесса модули (DLL). Из всех модулей нас интересуют только две динамические библиотеки — это version.dll и winspool.drv.

Пусть тебя не смущает, что у winspool.drv расширение не dll, на самом деле внутренняя структура у winspool.drv как у обычной динамической библиотеки. Эти два модуля и будут кандидатами для написания одноименных proxy DLL для Total’а.

Продолжаем. В процессах TOTALCMD.EXE и TOTALCMD64.EXE обе DLL присутствуют. Для TOTALCMD.EXE мы будем использовать version.dll, а для TOTALCMD64.EXE — winspool.drv.

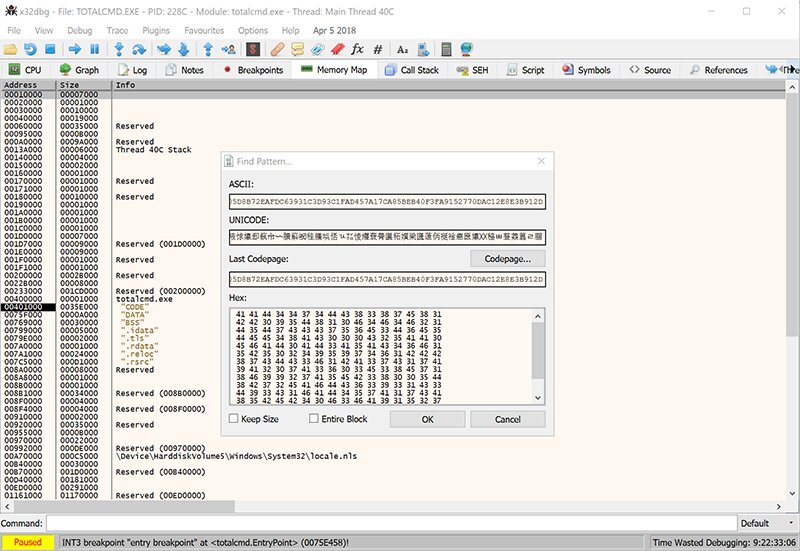

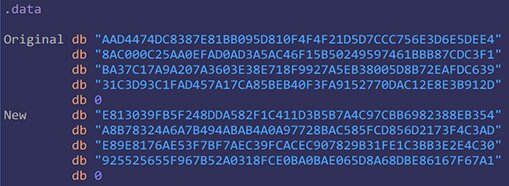

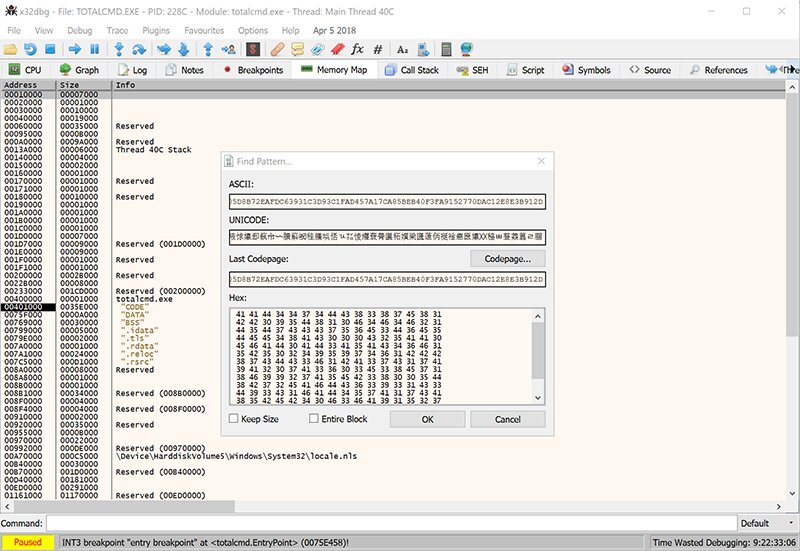

В Total’е модуль (N), участвующий в расшифровке файла ключа (wincmd.key), имеет вид строковой константы в кодировке ASCII:

AAD4474DC8387E81BB095D810F4F4F21D5D7CCC756E3D6E5DEE48AC000C25AA0EFAD0AD3A5AC46F15B50249597461BBB87CDC3F1BA37C17A9A207A3603E38E718F9927A5EB38005D8B72EAFDC63931C3D93C1FAD457A17CA85BEB40F3FA9152770DAC12E8E3B912DЕго необходимо, для правильной расшифровки нашего ключа, заменить на наш модуль (N):

E813039FB5F248DDA582F1C411D3B5B7A4C97CBB6982388EB354A8B78324A6A7B494ABAB4A0A97728BAC585FCD856D2173F4C3ADE89E8176AE53F7BF7AEC39FCACEC907829B31FE1C3BB3E2E4C30925525655F967B52A0318FCE0BA0BAE065D8A68DBE86167F67A1Теперь вновь по очереди запускаем под отладчиком обе версии программы, чтобы определить, где (в какой секции исполняемого файла) находится искомый модуль (N).

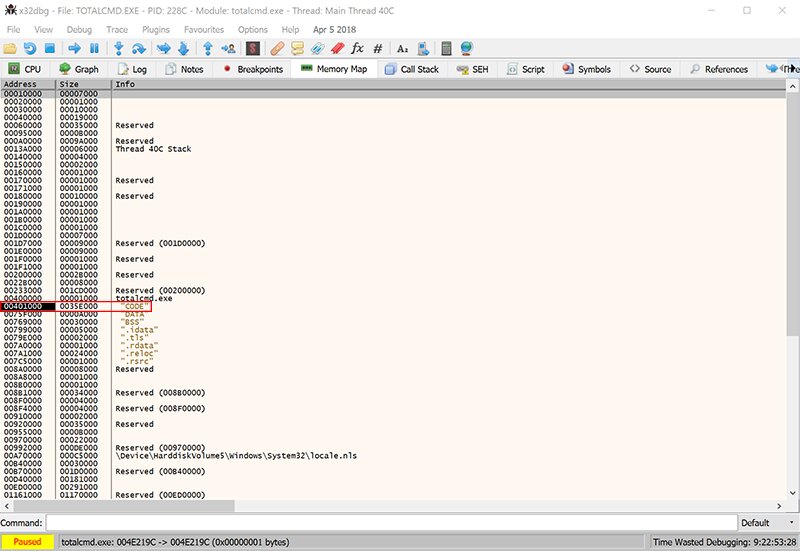

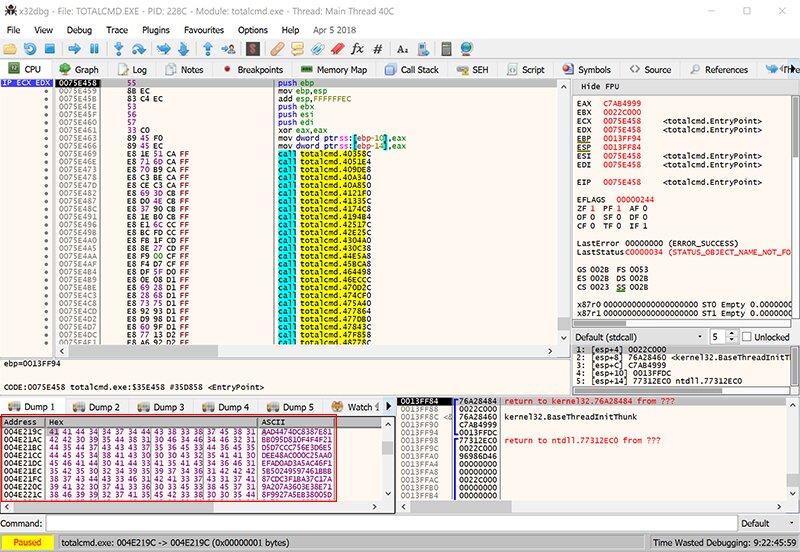

Итак, запускаем х86-версию и переходим в закладку Memory Map. Нажимаем сочетание клавиш Ctrl + B, откроется окно бинарного поиска в памяти процесса, копируем оригинальный модуль (N) и вставляем его в поле ASCII.

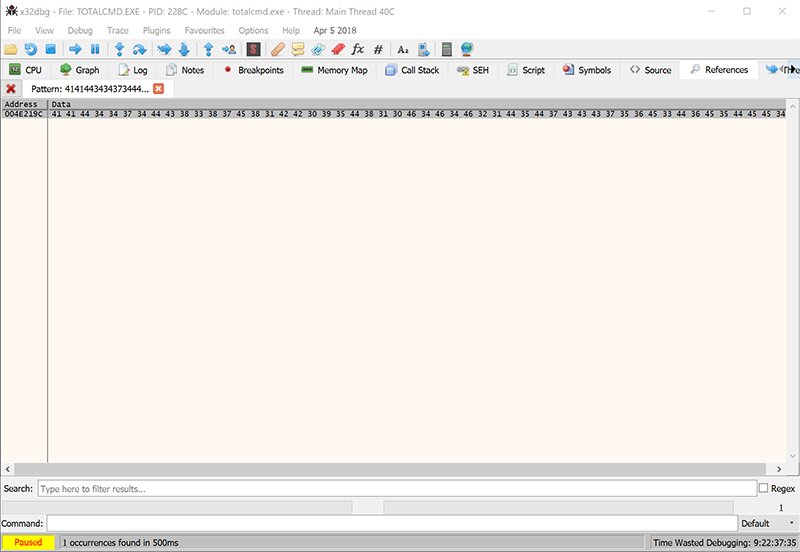

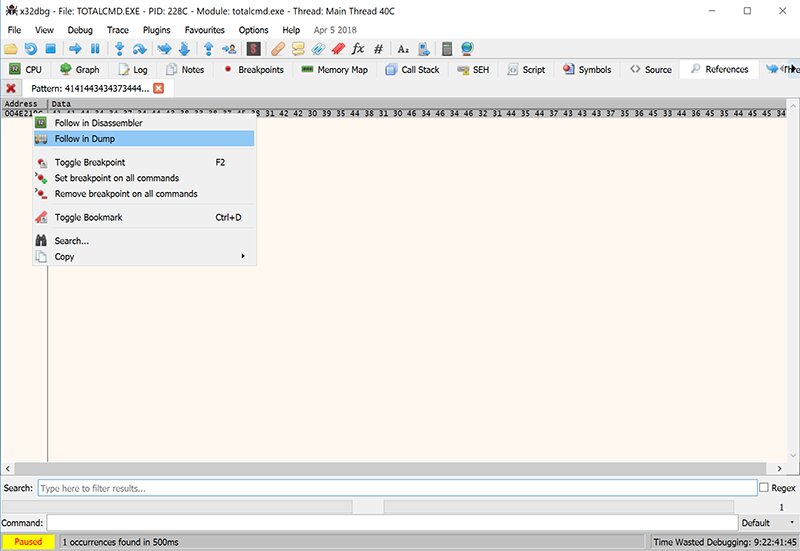

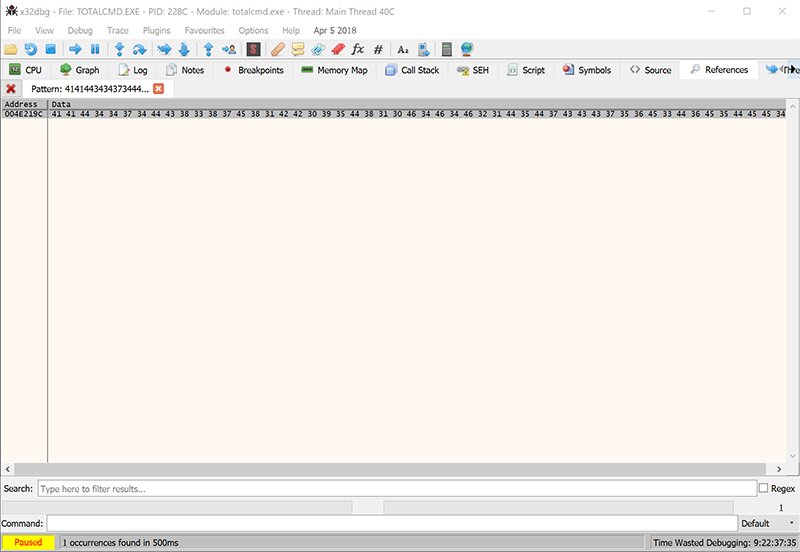

Нажимаем OK, и у нас откроется закладка References с результатами поиска.

Видим адрес, по которому был найден модуль (N), — 0x004E219C.

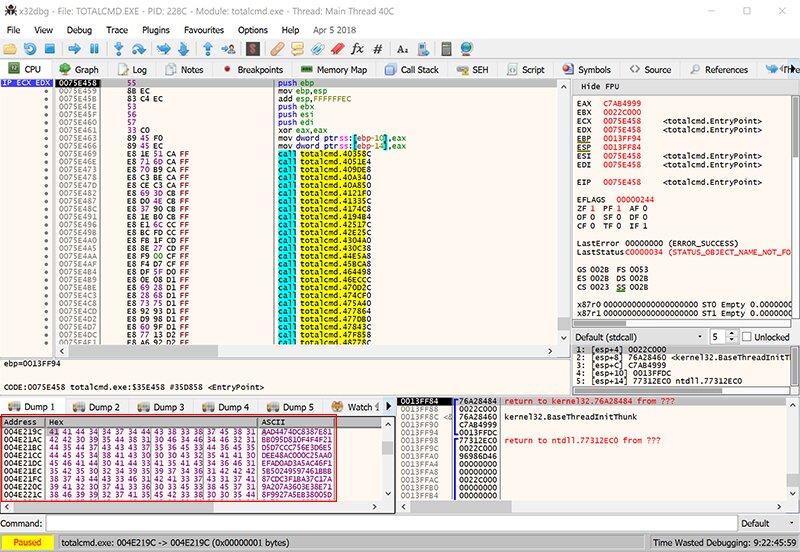

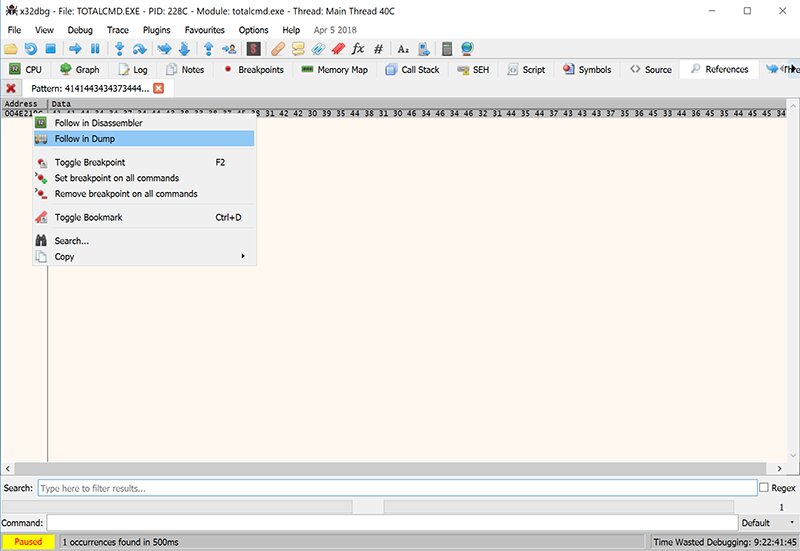

Переходим в окно дампа памяти по данному адресу и скроллом поднимаемся вверх.

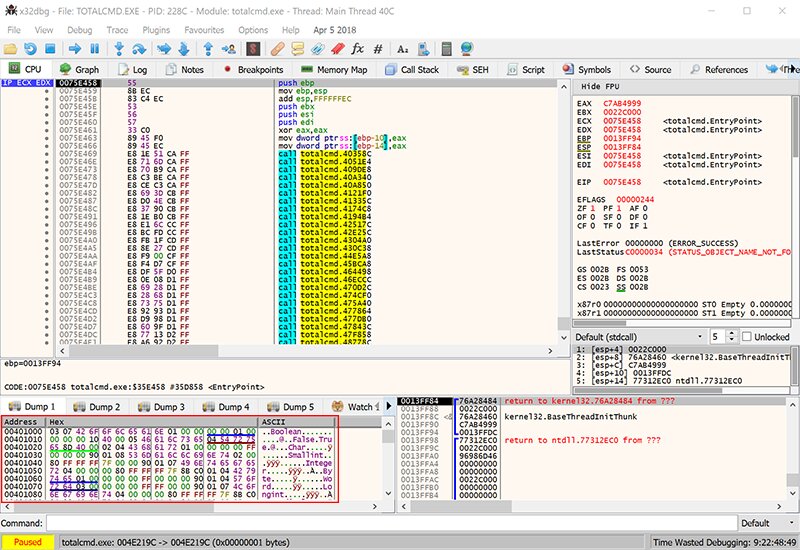

Видим адрес 0x00401000. Это верхний адрес секции, в которой находится модуль (N).

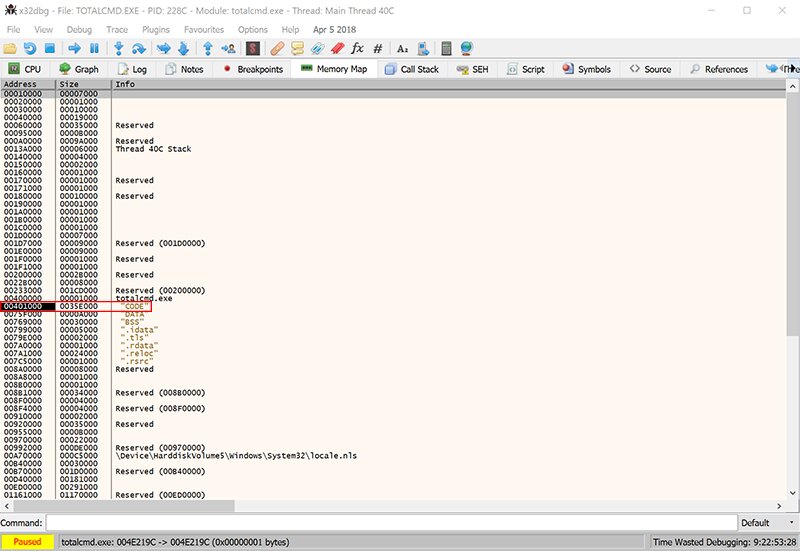

Опять возвращаемся в закладку Memory Map и видим, что адрес 0x00401000 соответствует адресу первой секции исполняемого файла TOTALCMD.EXE — CODE.

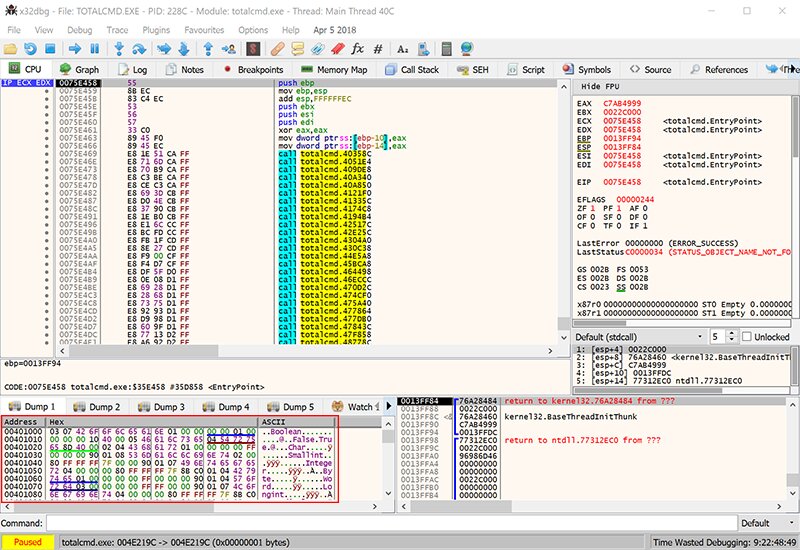

Для х64-версии проделываем те же самые манипуляции с отладчиком.

В результате выясняем, что ASCII-строка модуля (N) для х86-версии находится в секции CODE (0x00401000), а для х64-версии — в секции .data (0x0000000000AD9000).

Ну что же, необходимую информацию для написания proxy DLL мы получили. Начинаем кодить. 🙂

Что позволяет выполнять proxy DLL?

- Патчить код в оперативной памяти

- Устанавливать ловушки на вызовы из других библиотек

- Подменять результат работы проксированных функций

- Все вышеперечисленное

- Ничего из указанного

Кодинг

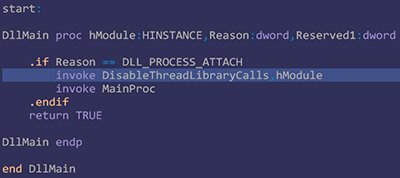

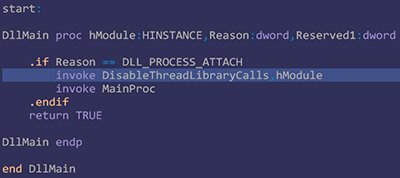

Разберем код для х86-версии, а именно version.dll. Для х64-версии все аналогично. Точка входа proxy DLL (EntryPoint). Здесь все стандартно.

API DisableThreadLibraryCalls использовать не обязательно. Я пользовался им для отключения уведомлений DLL_THREAD_ATTACH и DLL_THREAD_DETACH, на всякий случай.

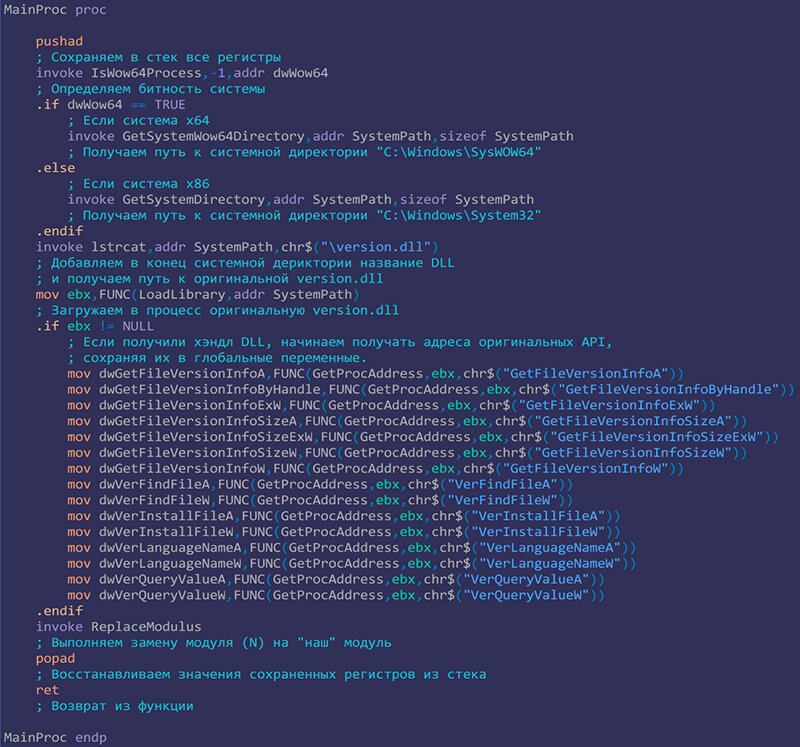

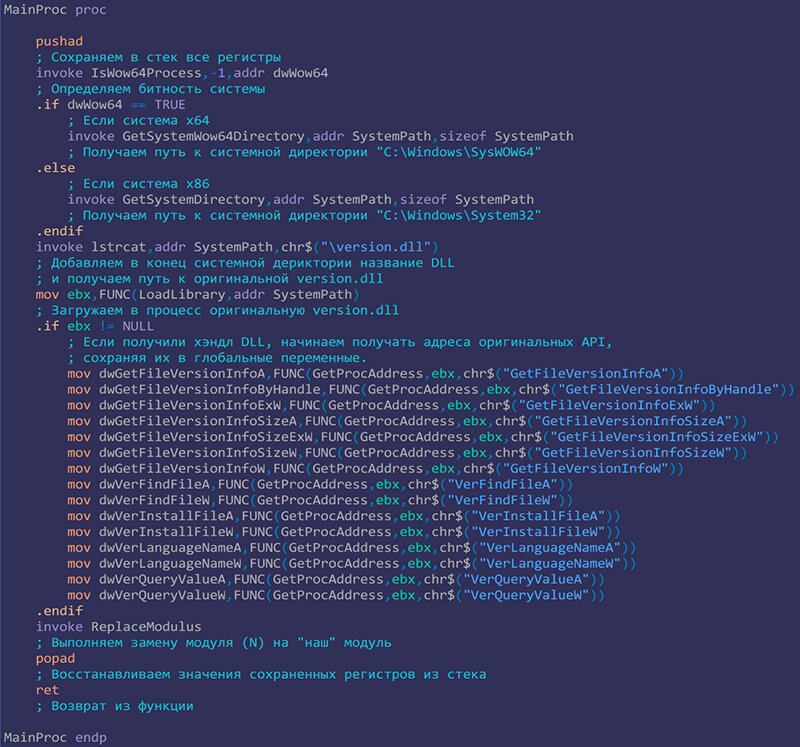

Далее переходим в MainProc.

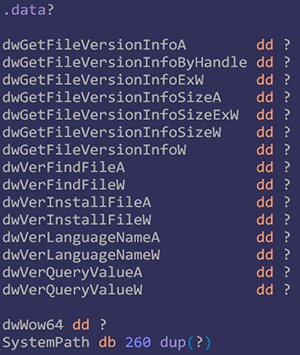

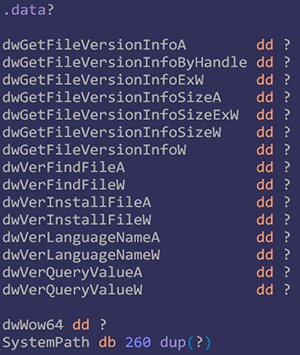

Здесь я объявляю глобальные переменные, для сохранения адресов оригинальных API.

Резервирую область памяти для сохранения полученного пути к оригинальной version.dll.

Здесь я прокомментировал все шаги исполнения кода MainProc.

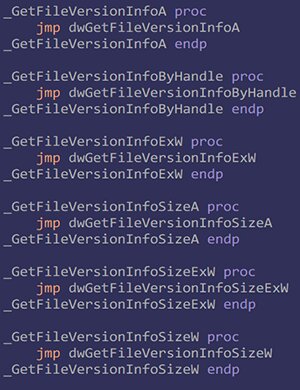

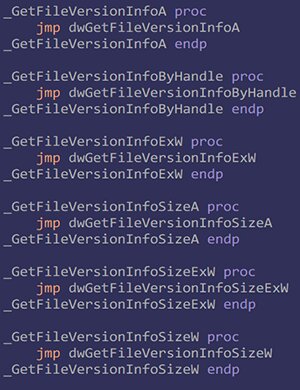

Чуть ниже MainProc я объявляю экспортируемые функции с безусловными переходами (JMP) из proxy DLL в оригинальную DLL. В файле version.def определены имена экспортируемых функций proxy DLL, которые аналогичны именам функций в оригинальной DLL.

Как еще загрузить proxy DLL в адресное пространство атакуемого процесса?

- Через ключ реестра AppInit_DLLs, если атакуемое приложение использует user32.dll

- Путем создания удаленного потока атакуемого процесса

- Оба варианта верны

- Никак, только через NTLDR

LIBRARY versionEXPORTSGetFileVersionInfoA=__GetFileVersionInfoA@0GetFileVersionInfoByHandle=__GetFileVersionInfoByHandle@0GetFileVersionInfoExW=__GetFileVersionInfoExW@0GetFileVersionInfoSizeA=__GetFileVersionInfoSizeA@0GetFileVersionInfoSizeExW=__GetFileVersionInfoSizeExW@0GetFileVersionInfoSizeW=__GetFileVersionInfoSizeW@0GetFileVersionInfoW=__GetFileVersionInfoW@0VerFindFileA=__VerFindFileA@0VerFindFileW=__VerFindFileW@0VerInstallFileA=__VerInstallFileA@0VerInstallFileW=__VerInstallFileW@0VerLanguageNameA=__VerLanguageNameA@0VerLanguageNameW=__VerLanguageNameW@0VerQueryValueA=__VerQueryValueA@0VerQueryValueW=__VerQueryValueW@0И главная функция proxy DLL — это ReplaceModulus.

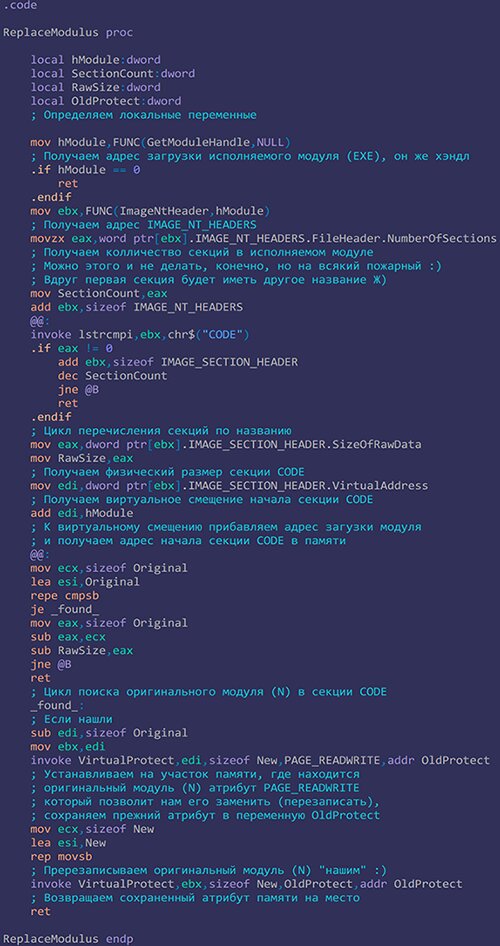

В секции данных proxy DLL у меня находятся оригинальный модуль (Original) и модуль (New), на который необходимо заменить оригинальный.

Здесь тоже все шаги выполнения кода прокомментированы.

Финал

Результатом всех описанных действий будет зарегистрированная версия программы. Причем в данном случае можно спокойно обновлять программу, не боясь того, что регистрация «слетит». 🙂

Копируем в папку с Total’ом три файла — это наш ключ wincmd.key и наши DLL’ки: version.dll и winspool.drv. Запускаем программу.

В диспетчере задач видим, что в процесс загружены обе DLL’ки.

Радуемся. 🙂

Насколько легален метод proxy DLL?

- Его использование — признак hack tool или малвари

- Используется в обычных программах, например для записи видео в играх

- Он легален только для модификации своих программ после компиляции

Итоги

Как видишь, механизм proxy DLL — удобный и мощный инструмент. С его помощью ты можешь беспрепятственно эмулировать работу оригинальных функций и при этом комфортно модифицировать данные и код в памяти процесса.

Скачать:

Скриншоты:

Важно:

Все статьи и материал на сайте размещаются из свободных источников. Приносим свои глубочайшие извинения, если Ваша статья или материал была опубликована без Вашего на то согласия.

Напишите нам, и мы в срочном порядке примем меры.