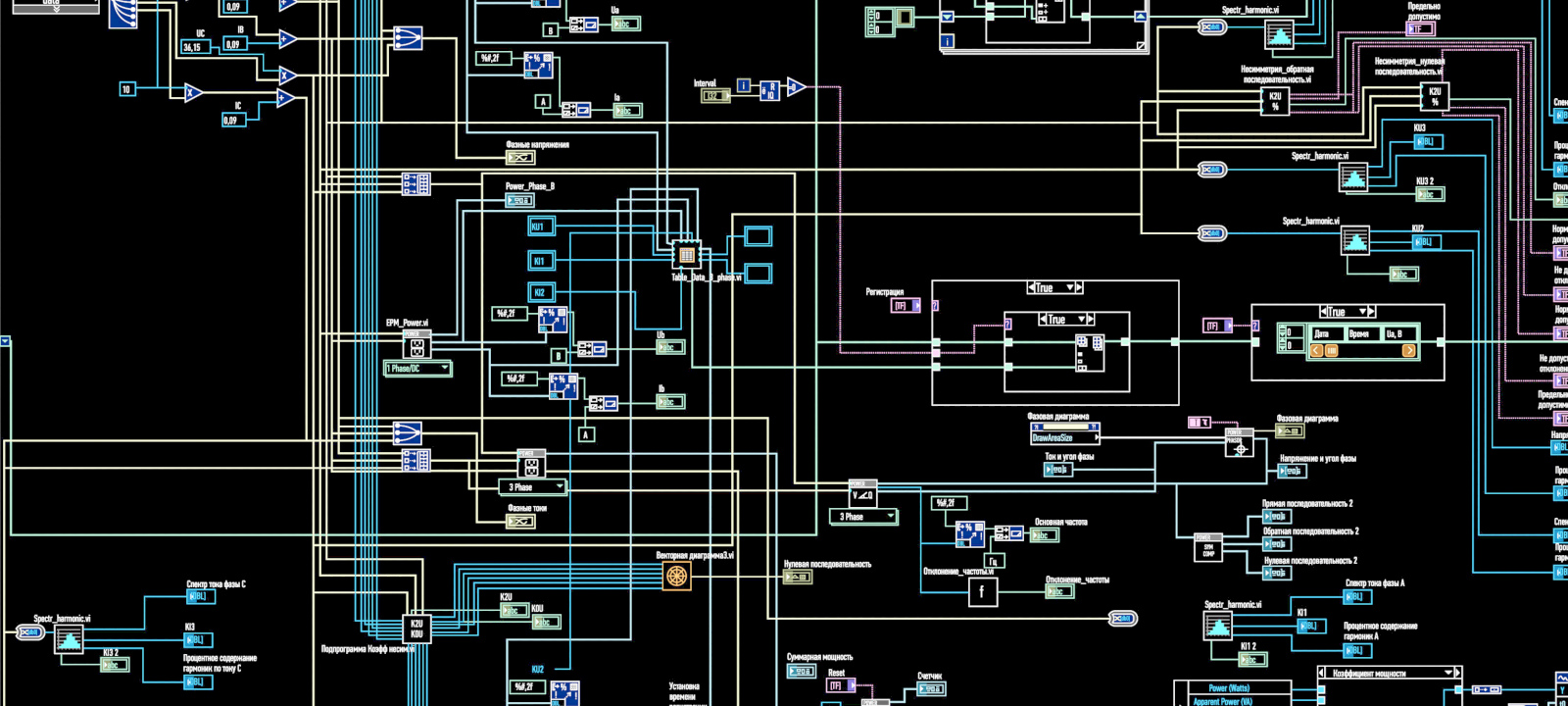

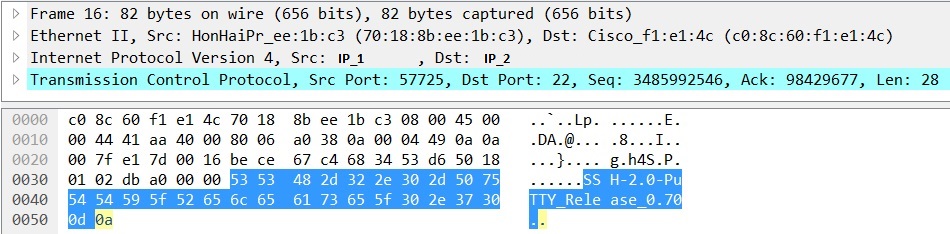

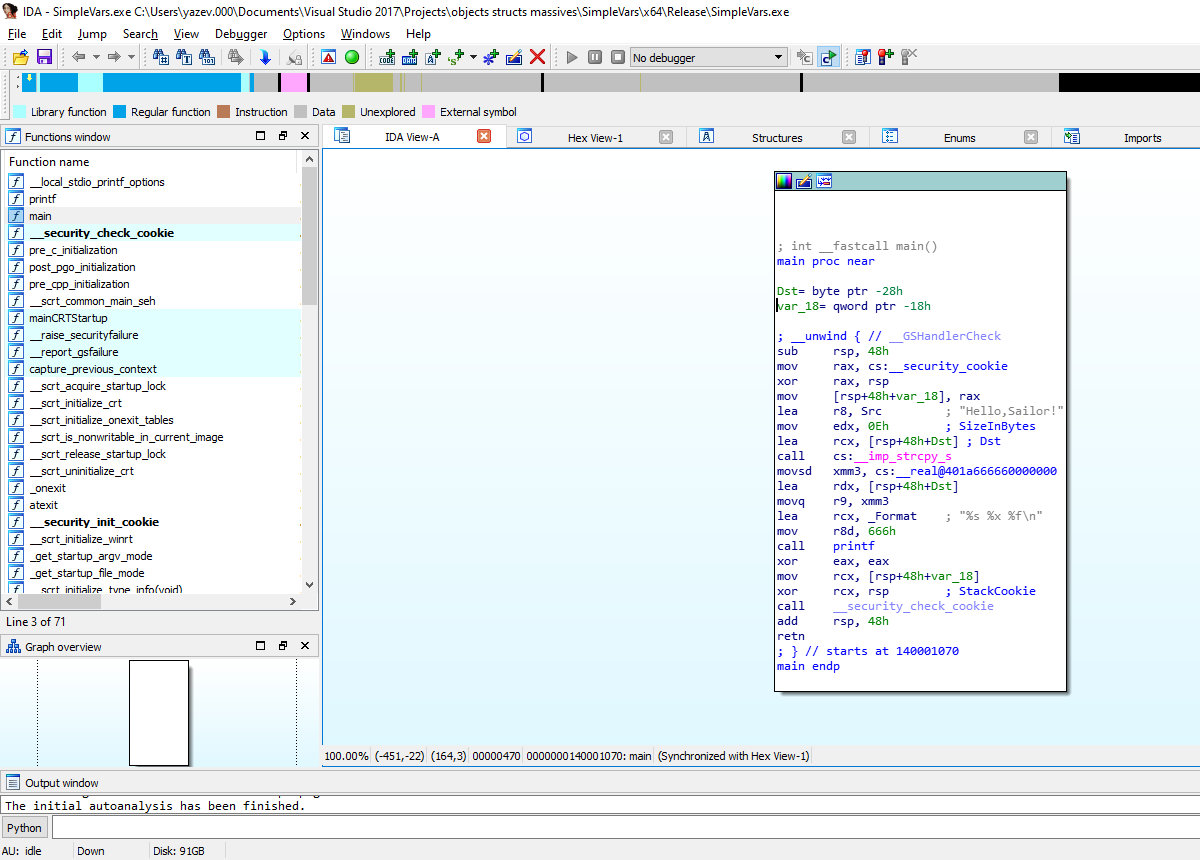

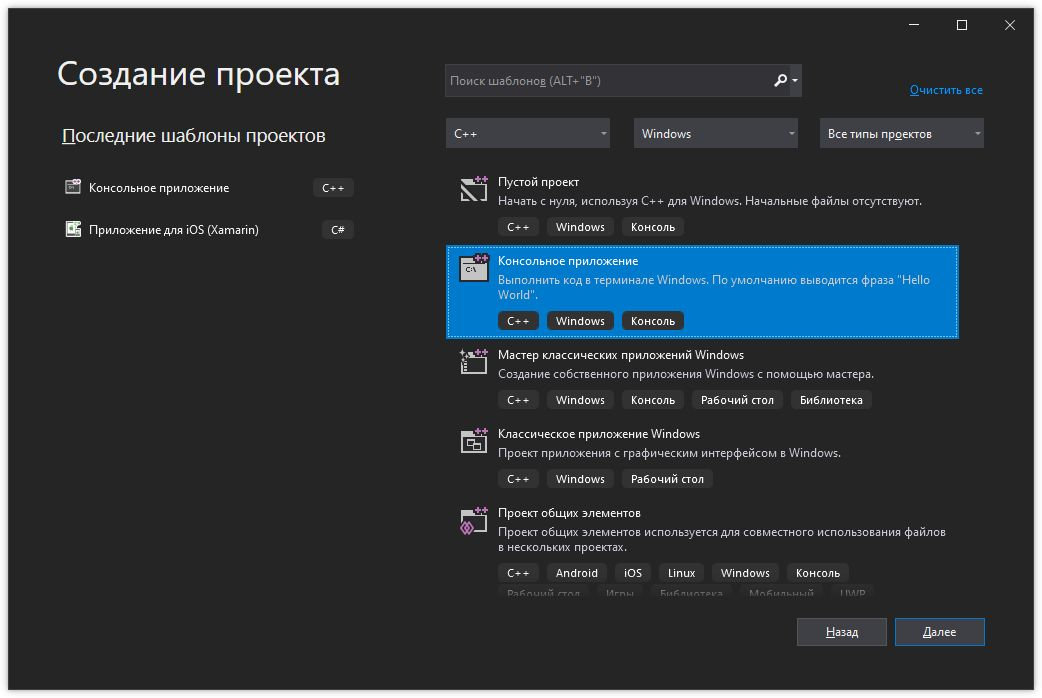

Содержание статьиИдентификация структурИдентификация объектовКлассы и объектыМой адрес — не дом и не улица!ЗаключениеКогда разработчик пишет программу, он имеет возможность использовать такие достижения цивилизации, как структуры и классы. А вот реверсеру это лишь осложняет жизнь: ему ведь необходимо понимать, как компилятор обрабатывает высокоуровневые сущности и как с ними потом работает процессор. О способах найти в бинарном коде объекты и структуры мы и поговорим.После небольшой передышки продолжим сопоставлять дизассемблерные листинги для архитектуры x86-64 и конструкции языков высокого уровня (в наших примерах мы используем C/C++). Этим мы занимаемся (если ты по какой‑то нелепой причине не читал прошлые номера нашего журнала), чтобы точнее понять принцип работы программ, подвергнутых дизассемблированию, и освоить некоторые интересные приемы реверс‑инжиниринга.C/C++ не единственный язык, на котором можно написать логику программы. Благодаря виртуальным машинам существуют более быстрые способы разработки хороших приложений, но модули безопасности программ по‑прежнему чаще всего создаются с помощью C/C++. А главная задача хакера — разгрызть модуль безопасности, чтобы нужная программа не требовала

Скачать:

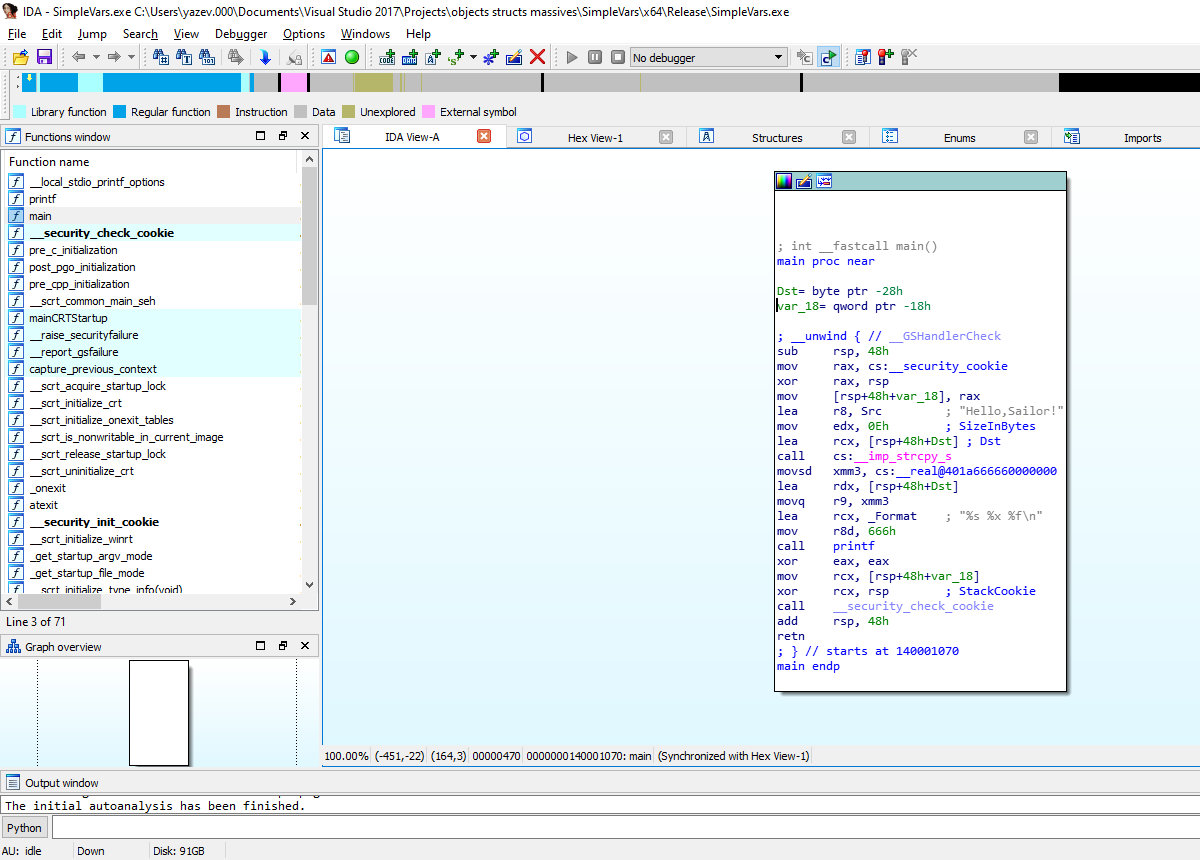

Скриншоты:

Важно:

Все статьи и материал на сайте размещаются из свободных источников. Приносим свои глубочайшие извинения, если Ваша статья или материал была опубликована без Вашего на то согласия.

Напишите нам, и мы в срочном порядке примем меры.