Специалисты Google Project Zero поделилась техническими деталями и PoC-эксплоитом для критической RCE-уязвимости, затрагивающей графический компонент Windows. Речь идет о проблеме с идентификатором CVE-2021-24093, обнаруженной в API под названием Microsoft DirectWrite. Инженеры Microsoft выпустили патч для этого бага в прошлом месяце, в рамках "вторника обновлений".

API DirectWrite используется в качестве растеризатора шрифтов по умолчанию в основных браузерах, в том числе Chrome, Firefox и Edge, для визуализации глифов веб-шрифтов. Так как перечисленные браузеры используют API DirectWrite для рендеринга шрифтов, злоумышленники могут воспользоваться уязвимостью, чтобы вызвать повреждение целостности информации в памяти, что в итоге позволить им удаленно выполнять произвольный код в целевых системах.

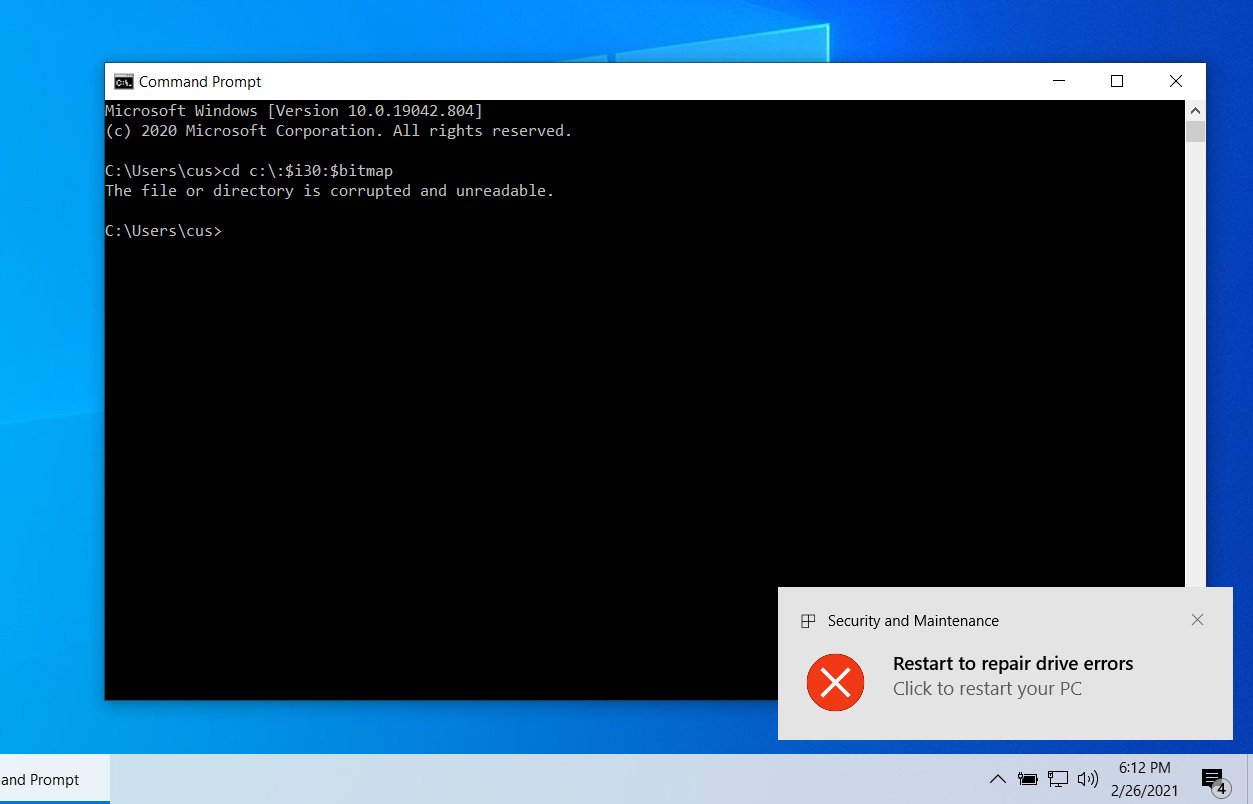

Хакеры могут использовать CVE-2021-24093, заманивая пользователей на сайты с вредоносными шрифтами TrueType, которые вызывают переполнение буфера хипа посредством API-функции fsg_ExecuteGlyph.

Уязвимость представляет опасность для нескольких версий Windows 10 и Windows Server, вплоть до новой версии 20H2. Упомянутый эксплоит экспертов можно использовать для эксплуатации бага во всех основных браузерах, в том числе для пользователей, работающих на полностью обновленных системах Windows 10 1909.

Скачать:

Скриншоты:

Важно:

Все статьи и материал на сайте размещаются из свободных источников. Приносим свои глубочайшие извинения, если Ваша статья или материал была опубликована без Вашего на то согласия.

Напишите нам, и мы в срочном порядке примем меры.